- Вирус на асике — как обнаружить и вылечить

- Откуда появляются зараженные асики

- Как узнать, что ASIC заражён

- Как вылечить ASIC

- Что делать, если заражена ферма

- Как защитить ваши асики: новости про вирус

- Вирус на моделях Antminer: детальное описание

- Вирус для antminer S9 L3+

- Многие спрашивают про новый вирус для antminer S9 L3+ ? Расскажем подробно!

- Вирус на асике? Как обнаружить и защитить ASIC-ферму

- «Симптомы» вируса:

- Вирус на моделях Antminer: детальное описание

- Кошельки и пулы, на которые майнит вирус

- Пути попадания вируса на ASIC

- Попав на ASIC, вирус:

- Как защитить ASIC?

Вирус на асике — как обнаружить и вылечить

С начала 2019 года от обладателей асиков поступают жалобы о воровстве хэш-мощностей. Хакеры заражают вредоносным ПО пользовательские устройства и намайненное вознаграждение перечисляется на их воркеры, минуя адреса владельцев. Некоторые хакеры умудряются зарабатывать более 1 BTC в сутки только за счёт внедрения вирусов в чужие устройства.

Откуда появляются зараженные асики

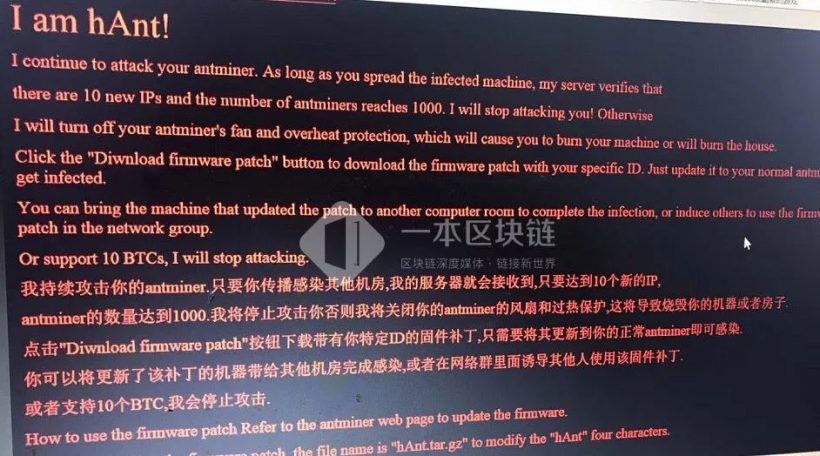

Интерес и хайп вокруг криптовалют не мог не привлечь к ним хакеров. И если «взломать» кошелёк или тем более блокчейн довольно сложно, то использовать пользовательское оборудование в качестве удалённого майнера оказалось гораздо легче. В 2018 году рост вредоносного ПО для скрытого майнинга составил 4467%. Однако оно затронуло не только ПК и их «железо» (видеокарты, процессоры). Появились первые сообщения о заражении специализированных устройств для майнинга — асиков. В начале 2019 года стало известно о распространении вредоносной прошивки, предлагавшей разгон Antminer S9 c 13,5 до 18 Th/s. После активации троян-шантажист hAnt требовал выкуп в размере 10 BTC, угрожал перегревом устройства и его выводом из строя.

Все эти и новые вирусы регулярно создаются и модифицируются хакерами. Вредоносное ПО с каждым днём становится всё незаметнее и опаснее. От заражения не застрахован никто, поскольку после установки модифицированной злоумышленниками прошивки троян быстро распространяется на другие устройства и восстанавливать потом приходится каждое по отдельности вручную. Прошивка asic S9 в этом случае занимает гораздо больше времени, чем автоматическое сканирование на вирусы и лечение.

Как узнать, что ASIC заражён

Инфицированный ASIC подключается к другому пулу и начинает пересылать вознаграждение на воркер с адресом кошелька хакера. В качестве получателя из последних разоблачённых фигурирует адрес 3CJgXokLQrRCQcEoftS7MbPDSXhXpX6P55 (информацию о добыче можно получить по ссылке: https://www.nicehash.com/miner/3CJgXokLQrRCQcEoftS7MbPDSXhXpX6P55). Иногда асики прибывают заражёнными прямо из Китая, часто вредоносное ПО устанавливают на б/у модели для последующей перепродажи и кражи хеш-мощностей. Но чаще пользователи сами скачивают прошивки, обещающие небывалый разгон и прибыльность.

Это не является стандартной платой за разработку (DevFee) и использование прошивки и просто так отключить её нельзя. Вирус по меньшей мере 12 часов ежедневно майнит на другого пользователя. То есть, вы получаете на 50% меньше награды, чем должны. При этом откат до стандартной прошивки лишь временно решает проблему. Вирус вскоре вновь активизируется и продолжает пересылать вознаграждение другому юзеру.

В некоторых случаях подмену пула можно обнаружить при помощи программы WinSCP. Достаточно ввести адрес ASIC, имя root и пароль. Попав «внутрь» асика нужно просмотреть файл bmminer.conf в папке config. Если в нём будет фигурировать вышеназванный чужой адрес (3CJgXokLQrRCQcEoftS7MbPDSXhXpX6P55), значит, устройство поражено. Пулы при этом также будут указаны другие (в данном случае nicehash).

Как вылечить ASIC

Для проверки своих устройств можно использовать сторонние программы-сканеры или BraiinsOS. Вылечить вирус Antminer S9 иногда можно сбросив IP-адрес, а затем сразу же установив одну из новых официальных прошивок. В любом случае процесс удаления занимает много времени и требует некоторых знаний, а также наличия SD-карты вместимостью от 2 ГБ.

Для начала можно скачать простую утилиту, вроде Win32DiskImager. Затем следует вставить SD-карту в кардридер, запустить Win32DiskImager и записать образ восстановления Recovery S9 на карту памяти. После этого потребуется провести манипуляции с платой асика, а именно:

отключить от питания контрольную плату, а затем отсоединить райзера с чипами;

переставить джампер вперёд (первый от стенки асика, он же дальний от флешки, как правило, JP4), вставить карту с образом, включить питание;

затем нужно подключить контрольную плату, подождать примерно минуту до стабильной периодической индикации светодиодов на LAN. Первый раз они зажгутся через 20 сек, а постоянно начнут мигать в течение минуты.

Это свидетельствует о прошивке платы. После этого следует отключить питание, вернуть перемычку на место и достать SD-карту. Затем нужно собрать устройство. После запуска ASIC, появится привычное меню Bitmain, через которое можно свободно устанавливать любую оригинальную прошивку или кастомные версии.

Что делать, если заражена ферма

Этот способ лечения хорошо работает с одним устройством. Однако почти любой вирус, находясь в локальной сети с другими устройствами, очень быстро распространяется на все девайсы. Если у вас в пользовании находятся десятки или сотни асиков, то обнаружив заражение одного, придётся проверять остальные, быстро отключать их от сети, а перепрошивать каждый вышеописанным образом будет долго и накладно.

Существует решение в виде универсальной готовой прошивки для Antminer S9, T9+, обладающей рядом преимуществ по сравнению с любыми способами индивидуального лечения. Её особенности заключаются в следующем:

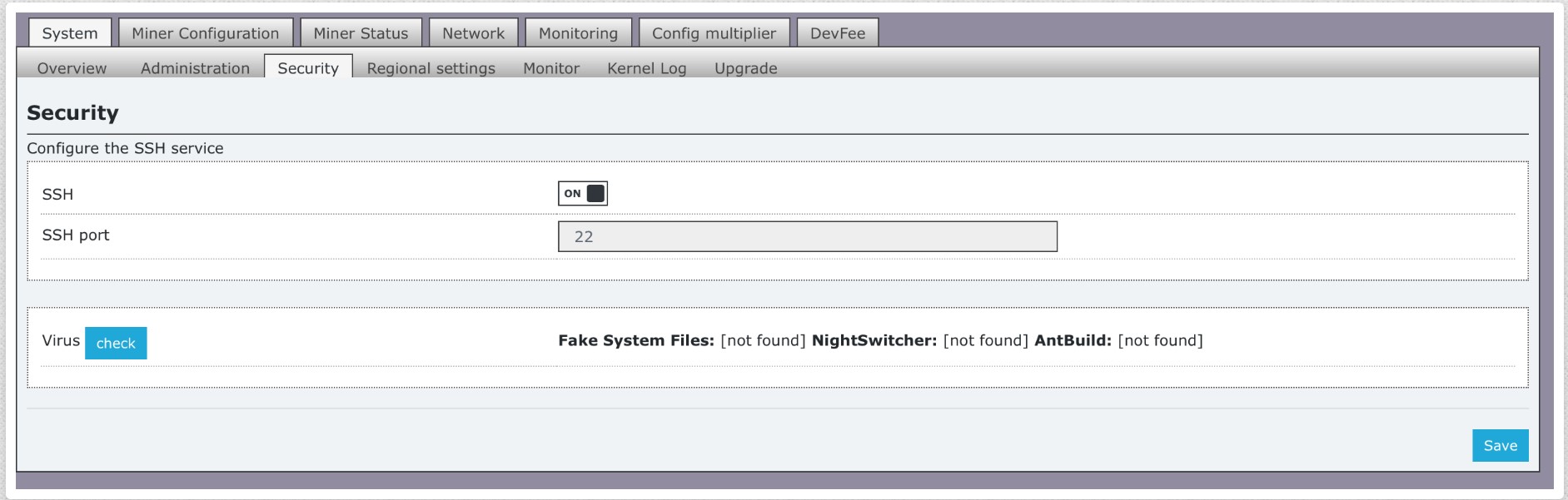

встроенный антивирус, проверяющий и распознающий присутствие вредоносного ПО. Если у вас всё в порядке, можете после проверки вернуться к своей прошивке либо остаться на скачанной версии;

ручное сканирование вирусов;

прошивка находится на сайте, защищённом сертификатом безопасности SSL, что предотвращает подмену злоумышленником файла;

она обеспечивает стабильность работающих устройств;

функция «режим сна» для ASIC;

индивидуальный разгон чипов;

возможность разгона и оптимизации по технологии AsicBoost и многое другое.

Встроенный антивирус позволяет проверить ваш ASIC S9, T9+ на наличие вируса. Для этого, после установки прошивки на ваше устройство, зайдите во вкладку System > Security и включите проверку нажатием кнопки Virus Check.

Важным отличием от хакерских продуктов является клиентская поддержка. По всем возникающим вопросам можно связаться с разработчиком и получить консультацию. Только в том случае, если скачать прошивку для ASIC с официального сайта разработчика можно гарантировать стабильный и прибыльный майнинг без необходимости делиться наградой с посторонними.

Источник

Как защитить ваши асики: новости про вирус

Недавно мы оповещали пользователей про вирус, поразивший Antminer S17 с прошивкой без подписи. Количество случаев продолжает возрастать. Несмотря на известный факт, что использование прошивок без подписи грозит заражением ASICов, разработчики еще выпускают прошивки без подписи, тем самым подвергая своих пользователей опасности. Причиной тому отсутствие технических навыков программирования или же это делается специально? Вопрос риторический и пока что остается открытым.

Мы отследили все “симптомы”, чтобы помочь пользователям предотвратить заражение и сохранить фермы = деньги.

- Вирус опасен не только для S17. Поддерживает всю линейку Antminer 17 и 15. Этот же вирус ранее встречался на S9, T9, L3 и подобных моделях.

- Заражаются ASICи на прошивках без подписи и проверки на уязвимость в tar; со стандартным или простым паролем.

- Подвержены ASICи с открытым SSH на стандартном или простом пароле.

- Один зараженный ASIC может заразить все ASICи в сети.

Мы выяснили, как обезопасить ваши ASICи. Делимся подробной информацией о симптомах, возможных путях заражения и способах защиты.

Вирус на моделях Antminer: детальное описание

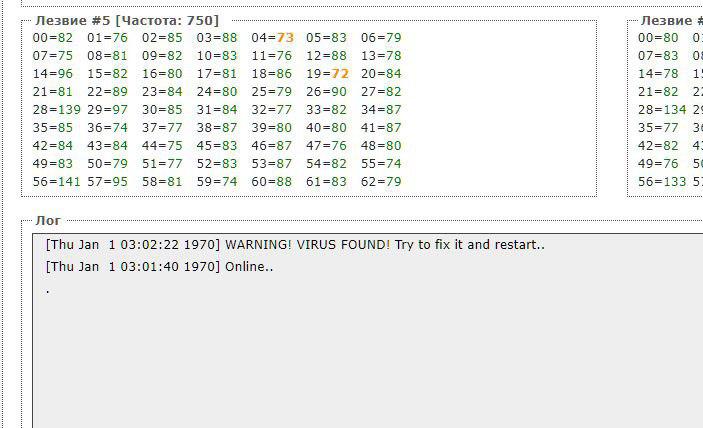

Анализ проводился на ASICе без вирусов, на стоковой прошивке от 20 августа 2019 года. Рядом с ним в одну сеть поставили зараженный ASIC. В итоге “здоровый” ASIC был заражен.

Вирус старый, распространялся ранее на S9/T9/L3 и другие модели с процессором Xilinx. Вирус определяет модель и в соответствии с ней заражает устройство. В настоящий момент вирус обновился и поддерживает 15 и 17 серию.

Источник

Вирус для antminer S9 L3+

Многие спрашивают про новый вирус для antminer S9 L3+ ? Расскажем подробно!

Для более удобного восприятия проведем некоторую аналогию:

Многие думают, что вирусов, например на линукс, не бывает, но, что такое вирус на самом деле? То что привыкла воспринимать общественность, немного искаженная форма правды.

Взяв во внимание систему linux, то root кит никто не отменял. В linux достаточно иметь права root, для написания любых видов скриптов, которые будут выполнять поставленные задачи, точно так же, как и нас, любителей продукции bitmain и антмайнеров в частности.

Если мы возьмём асики, то в стандартом режиме у них пароль по умолчанию root, что особенно не безопасно, если антмайнер с9 открыт с этим паролем в в наш криптовалютный мир, то написанная, простая утилита которая сканирует всю сеть в ручную, может забежать на ваш antminer s9, s11, s15, s17 (без разницы), сменить пароль и поменять все значения на ему нужные.

Наши китайские друзья, пошли дальше они написали, такой скрипт для асика, который спрятали в файл ntpd, следящий за синхронизацией времени. В итоге этот вирус создает очень хитрую стратегию для его задачи:

1. Утилита изменяет пароль на самом антмайнере.

2. Далее меняет скрипт запуска bmminer.sh в котором указывает свои параметры bNminer.conf.

3. Потом создает bNminer.conf, где прописан китайский пул nisehash.

4. Взламывает файл upgrade.cgi, и делает не возможным поменять на новую прошивку стандартным путем.

5. Убирает возможность нажать reset через кнопку

на антмайнере.

6. Сканирует свою локальную сеть и может перейти на все соседние асики в его сети.

Наша обновленная прошивка предотвращает такую опасную проблему. Майнинг становится безопасным, биткоин не уходит на сторонний криптоколешек.

С обновлением следующей версии будет так, чтобы вирус не мог вырубить upgrade.cgi и пользователи майнинг оборудования, смогли легко обновлять свои устройства.

Криптосообщество между собой называют эту гадкий скрипт nightswitcher, но с помощью усилий российских программистов по созданию бесплатной прошивки безопасного майнинга, больше можно опасаться, инструкция по установке прошивки для антмайнера с9 л3+ можно найти у нас на сайте.

Источник

Вирус на асике? Как обнаружить и защитить ASIC-ферму

В чатах майнинг сообществ появились сообщения о заражении асиков Antminer 17 серии. Как оказалось, вирус опасен не только для S17, а поддерживает всю линейку Antminer 17 и 15. Этот же вирус ранее встречался на S9, T9, L3 и подобных моделях. Если инфицированным оказалось даже одно устройство, оно моментально поражает остальные асики в сети. И поскольку количество случаев растет, будет не лишним убедиться в защите ваших майнеров, чтобы сохранить вашу прибыль и не поддавать риску заражения.

Разработчики прошивок Hiveon ASIC отследили все “симптомы” вируса, чтобы помочь пользователям предотвратить заражение и сохранить фермы, и разумеется средства.

«Симптомы» вируса:

- Заражаются асики на прошивках без подписи и проверки на уязвимость в tar со стандартным или простым паролем.

- Подвержены инфицированию асики с открытым SSH на стандартном или простом пароле.

Вирус на моделях Antminer: детальное описание

Анализ проводился на ASICе без вирусов, на стоковой прошивке от 20 августа 2019 года. Рядом с ним в одну сеть поставили зараженный ASIC. В итоге “здоровый” ASIC был заражен.

Вирус старый, распространялся ранее на S9/T9/L3 и другие модели с процессором Xilinx. Вирус определяет модель и в соответствии с ней заражает устройство. В настоящий момент вирус обновился и поддерживает 15 и 17 серию.

Кошельки и пулы, на которые майнит вирус

Пути попадания вируса на ASIC

Вирус из ASICа проникает на все модели Antminer через SSH и веб интерфейс ASICа, используя уязвимость в tar или отсутствие проверки подписи.

При обнаружении http, вирус использует уязвимость в tar при прошивке ASICов. Если нету защиты подписи, вирус попадает просто через скрипт прошивки ASICа.

Этой уязвимости подвержены:

- Все Antminer на официальной прошивке Bitmain, выпущенной до 1 декабря 2019 года, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer на неофициальной прошивке, не имеющие защиту в виде подписи сертификатом и проверки на уязвимость в tar, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer с открытым SSH на стандартном или простом пароле.

Попав на ASIC, вирус:

- Заменяет web-cgi скрипты прошивки, скрипт загрузки конфига. Также скрипты сброса настроек и редактирования конфигов.

- Включает SSH. Меняет пароль на SSH:

/etc/init.d/dropbear start ;

sed -i ‘1d’ /etc/shadow;

sed -i

‘1i\root:$6$saaYvC9T$PqLC9JWHDZsWYmpB0b0Zf.34b1m5/r9U6A8PPig2qzxAyUN

78pyI/vi7OZrCA0T2y1fT5UNFtPiBYuCyBTA610:15975:0:99999:7. ’

/etc/shadow ; /etc/init.d/lighttpd restart

- Заменяет модуль lighttpd, через который будет стучаться на сервер контроля вируса:

На 17 серии заменяет загрузчик, в котором запрещена загрузка с SD карты для восстановления. И запрещает ввод команд в u-boot для восстановления через UART.

- На старых Antminer патчит загрузчик, отключает загрузку с SD.

- Прописывает себя в автозагрузку в разных местах.

- Заменяет системные бинарники и скрипты:

- Прослушивает введенный пользователем пароль в веб-интерфейсе при авторизации, сохраняет на ASICе и отправляет на сервер. Перехват пароля ставит под угрозу все ASICи в сети, т.к более 90% ставят одинаковый пароль на все устройства.

- Так же постоянно ищет на сервере обновления:

- Кошелек меняет не только в конфиге, но и при возможности патчит cgminer или bmminer

- В старых моделях Antminer патчит бинарники или конфиги:

- После патча или замены разделов, удаляет бинарники, необходимые для перепрошивки:

mv /usr/sbin/mtd_debug /usr/sbin/mfd;

mv /usr/sbin/nandwrite /usr/sbin/nfd;

mv /usr/sbin/flash_erase /usr/sbin/fla;

rm -rf /usr/sbin/flash* /usr/sbin/nand* /usr/sbin/mtd*

Сам вирус распространяется в виде бинарного файла. Внутри него загрузчик в base64, архивы с эксплоитом, и все скрипты. Вирус не скачивает из интернета дополнительные части вирусов. Если зараженный ASIC попадет в сеть, то заразит другие, несмотря на фаервол на маршрутизаторе. Более того, бывали вирусы, которые прямо на ASIC-ах выполняли команды по скачиванию дополнительных частей, и им “помогал” фаервол.

Пример tar архива для прошивки через веб:

Так же есть еще несколько зашифрованных бинарников, исследование которых продолжается.

Как защитить ASIC?

Чтобы избежать заражения, ставьте новую прошивку Bitmain старше 1 декабря или Hiveon ASIC powered by MSKMINER с подписью и без уязвимостей в обновлении. Прошивка обеспечивает 99,9999% защиту от вирусов. Система контроля отслеживает и оповещает о проблемах на панели управления.

Цифровая подпись позволяет блокировать работу вируса при установке на зараженную контрольную плату, это зависит от уровня (степени) заражения (иногда без замены контрольной платы вирус не удалить).

Всегда используйте сложные пароли. Пароль на ASIC устройстве и маршрутизаторе должны быть разными.

Обеспечьте защиту ваших устройств заранее, чтобы избежать рисков заражения и возможных трат денег, времени на восстановление.

Берегите себя и свои фермы, и счастливого и безопасного майнинга!

Источник

На 17 серии заменяет загрузчик, в котором запрещена загрузка с SD карты для восстановления. И запрещает ввод команд в u-boot для восстановления через UART.

На 17 серии заменяет загрузчик, в котором запрещена загрузка с SD карты для восстановления. И запрещает ввод команд в u-boot для восстановления через UART.