- 5 советов по борьбе с DDOS-атаками

- DDoS-атака: что такое, как работает и можно ли защититься

- Что такое DDoS

- Причины DDoS-атак

- Кто потенциальные жертвы

- Механизм работы

- Признаки DDoS-атаки

- Классификация типов DDoS-атак

- Протокольное наступление (транспортный уровень)

- Распространённые виды сетевого флуда

- Атаки прикладного уровня (уровень инфраструктуры)

- Виды DDoS-атак прикладного уровня

- Атаки на уровне приложений

- DNS-атаки

- Предотвращение и защита от DDoS-атак

- Способы защиты

- Заключение

5 советов по борьбе с DDOS-атаками

Сегодня интенсивность и количество распределенных атак типа «отказ в обслуживании» (Distributed denial of service — DDoS) постоянно растут. Что можно предпринять для борьбы с ними?

Это должен был быть один из самых успешных дней для вашего бизнеса, но неожиданно ваш сайт оказался недоступен, а информация обо всех заказах пропала. Если это случилось с вами, вероятно, вы стали очередной жертвой DDoS атаки.

Основой данных атак является бомбардировка IP адреса большим объемом трафика. Если по данному IP вы обращаетесь на какой-либо сервер, тогда этот сервер (или маршрутизаторы, являющиеся промежуточным звеном между нарушителем и сервером) может быть перегружен. Легитимные запросы, обращенные к серверу, не будут обработаны ввиду его перегруженности, и сайт станет недоступным. В обслуживании отказано.

Распределенная DoS-атака – особый тип атак «отказ в обслуживании». Основополагающий принцип атаки остается прежним, а трафик, бомбардирующий IP адрес, теперь генерируется несколькими источниками, управляемыми из одной точки. Благодаря тому, что источники трафика являются распределенными — часто по всему миру — , DDoS атаки являются значительно более трудными для блокирования, чем атака с одного IP.

DDoS становится все более пугающим.

С течением времени данные атаки становятся все более существенной проблемой. Согласно последнему квартальному отчету по DDoS атакам, опубликованному компанией Prolexic, специализирующейся на противодействии DDoS атакам, рост их использования за последние 12 месяцев вырос на 22%.

Кроме того, на 21% возросла и продолжительность атак (с 28,5 до 34,5 часов). Также атаки стали гораздо более интенсивными, в среднем, с почти 7-кратным увеличением объема генерируемого трафика с 6,1 Гб/с до 48,25 Гб/с. По некоторым отчетам при атаке на Spamhaus – организацию, занимающуюся противодействием спаму – в марте трафик генерировался со скоростью почти 300 Гб/с.

Исследования, проводимые Arbor Networks и Akamai Technologies, подтверждали увеличение частоты и интенсивности DDoS атак.

По словам Тима Пэта Даффиси, управляющего директора ServerSpace (компания предоставляет услуги по хостингу, а также является Интернет-провайдером), барьер для преодоления DDoS атак в большинстве случаев стал недостижим. «Это значит, что каждый может произвести подобную атаку: преступные организации, шантажисты, даже обиженный на свое начальство уволенный сотрудник или конкурент. Жертвой может стать каждый. Один из наших клиентов – небольшая тренинговая компания в сфере строительного бизнеса – подверглась атаке, продолжительностью 2 недели.»

Раньше запустить DDoS атаку было технически непросто, сейчас же есть возможность арендовать ботнет из десятков или даже сотен тысяч зараженных машин за весьма скромную плату, после чего использовать эти компьютеры для проведения атаки. А благодаря высоким темпам развития интернета, зараженные компьютеры используют высокоскоростные каналы связи, по которым можно отправлять большие объемы трафика.

Существуют специальные средства для DDoS на основе Web, например, Low Orbit Ion Cannon или RussKill, в запуске которых может разобраться даже ребенок.

Возникает вопрос, что можно предпринять для защиты?

Своевременное определение DDoS атаки.

Если у вас есть собственные сервера, вам необходимо иметь средства для определения совершаемой на вас атаки. Чем раньше вы определите, что проблемы с доступностью вашего сайта возникли из-за DDoS атаки, тем раньше вы можете предпринять меры для ее отражения.

Определить DDoS можно с помощью реализации механизма профилей входящего трафика. Если вы знаете среднестатистический объем и динамику изменения трафика на вашем сервере, у вас повышается шанс быстрого определения не характерных изменений. Большинство DDoS атак характеризуются резким увеличением объема принимаемого трафика, и механизм профилей поможет определить, является ли данный скачок атакой или нет.

Также хорошей идеей будет назначить сотрудника вашей компании, ответственного за противодействие DDoS.

Дополнительные каналы связи для увеличения пропускной способности

Неплохой идеей является подключение дополнительных каналов связи, даже если расчеты пропускной способности показывают, что они вам не нужны. В этом случае вы сможете без последствий преодолеть неожиданные скачки трафика, которые могут быть, например, результатом рекламной кампании, специальных предложений или упоминания вашей компании в СМИ.

При реализации DDoS атаки, вероятно, вас не спасет даже 500%-ный запас пропускной способности, но он даст вам несколько дополнительных минут для реализации необходимых мер по противодействию.

Защита сетевого периметра (если у вас есть собственный сервер)

Существует несколько довольно простых технических мер для частичного снижения эффективности атаки, особенно в ее начале.

- Ограничьте пропускную способность вашего маршрутизатора для предотвращения перегрузки сервера

- Добавьте фильтры, чтобы маршрутизатор отклонял пакеты с явно атакующих адресов

- Настройте таймаут полуоткрытых соединений более агрессивно

- Отклоняйте поддельные и искаженные пакеты

- Задайте более низкий порог отказа в обработке для SYN, ICMP и UDP

Но реальность такова, что если раньше данные шаги были достаточно эффективны, то сейчас DDoS атаки слишком глобальны для их нивелирования данными способами. Следует выделить еще раз, основной задачей рассмотренных методик является получение дополнительного времени при атаке.

Позвоните вашему интернет- или хостинг-провайдеру

Следующим шагом будет звонок вашему Интернет-провайдеру (или хостинг-провайдеру, если ваш ресурс расположен на стороннем сервере) и просьба в оказании незамедлительной помощи в связи с атакой. Контактная информация вашего провайдера всегда должна быть под рукой, чтобы в случае ЧП не терять времени на ее поиск. В зависимости от масштаба атаки они уже могут быть в курсе.

Шанс выстоять при DDoS атаке повышается, если используемый вами сервер расположен в хостинг-центре, а не у вас в компании, потому что дата центры имеют гораздо лучшее оборудование и каналы связи, а также более опытный персонал, имеющий представление о подобных атаках. Кроме того, если ваш сервер расположен в дата центре, то при атаке ваша корпоративная сеть не пострадает, поэтому как минимум часть вашего бизнеса, например, электронная почта и служба VoIP, должны функционировать нормально.

Если атака является достаточно сильной, то первым делом ваш Интернет-провайдер отключит маршрутизацию трафика, идущего на ваш веб сервер.

«Допущение DDoS атак на внутрикорпоративную сеть – непозволительная роскошь для провайдеров, потому что DDoS расходует впустую большую часть пропускной способности и может негативно повлиять на работу приложений других клиентов. В связи с этим первым делом при обнаружении атаки мы можем отключить ваше приложение на некоторое время» заявляет Лиам Энтикнап, сетевой инженер Pier 1.

Тим Пэт Даффиси, управляющий директор компании ServerSpace согласен с данной точкой зрения. По его словам самым первым шагом при обнаружении атаки на клиента в его компании является отключение маршрутизации для пакетов, идущих на его web сервер. На эти действия уходит порядка 2 минут, после чего объем загруженности сети резко падает.

Если бы это был конец истории, то атаку можно было бы считать успешной. Для того, чтобы снова сделать web сайт доступным, трафик, идущий к нему, может быть направлен на особый фильтр, пропускающий только легитимные пакеты, которые идут дальше непосредственно на сервер. «мы используем наш опыт и различные средства для того, чтобы понять, каким именно образом изменился трафик после начала атаки, что помогает нам определять вредоносные пакеты» — объясняет Энтикнап.

Он уверяет, что Pier 1 владеет ресурсами, позволяющими принимать, обрабатывать, а затем отправлять дальше трафик на скорости 20 Гб/с. Но учитывая уровни трафика при DDoS атаках, описанные в отчетах Spamhaus, даже такая пропускная способность не принесет нужного эффекта.

Разработайте совместный с вашим провайдером план действий при обнаружении DDoS атак, чтобы обратиться к специалисту с минимальной задержкой по времени.

Найдите специалиста по DDoS

При большинстве серьезных атак, вероятно, единственным способом остаться онлайн для вас будет пользование услугами компании, специализирующейся на противодействии DDoS. Эти организации имеют высокомасштабируюмую инфраструктуру и используют большое количество различных технологий, включая фильтрацию пакетов, что поможет вам остаться онлайн. Вы можете сотрудничать напрямую или через вашего провайдера.

«Если клиенту необходима защита от DDoS, мы перенаправляем его трафик компании Black Lotus, специализирующейся на этом» — говорит Даффиси. «для этого мы используем BGP, поэтому на все уходит пару минут».

Фильтрующий центр компании Black Lotus может справляться с очень большими объемами трафика и отправлять проверенные пакеты на пункт их назначения. Все это выливается в значительное время ожидания для пользователей, но альтернативой может быть и полная недоступность сайта.

Услуги по защите от DDoS атак не бесплатны, поэтому либо вы платите деньги и остаетесь онлайн, либо принимаете весь удар на себя и ждете, пока атака не закончится, и вы не сможете вернуть доступность своему сайту. Данный вид услуг может обойтись вам в несколько сотен долларов в месяц. С другой стороны, если вы будете атакованы не имея каких либо средств защиты, вы можете потерять гораздо больше денег и времени.

Компании, предоставляющие услуги по защите от DDoS атак:

Arbor Networks

Black Lotus

DOSarrest

Prolexic

VeriSign

Об авторе: Пол Рубенс освещал новости в сфере информационной безопасности на протяжении более чем 20 лет. За это время он печатался в таких британских и международных изданиях, как The Economist, The Times, Financial Times, the BBC, Computing and ServerWatch.

Источник

DDoS-атака: что такое, как работает и можно ли защититься

Распределенные атаки типа «отказ в обслуживании» или сокращенно DDoS, стали распространенным явлением и серьезной головной болью для владельцев интернет-ресурсов по всему миру. Именно поэтому, защита от DDoS-атак на сайт является сегодня не дополнительной опцией, а обязательным условием для тех, кто хочет избежать простоя, огромных убытков и испорченной репутации.

Рассказываем подробнее, что это за недуг и как от него защититься.

Что такое DDoS

Distributed Denial of Service или «Распределенный отказ от обслуживания» — нападение на информационную систему для того, чтобы та не имела возможности обрабатывать пользовательские запросы. Простыми словами, DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Часто такое нападение проводится, чтобы спровоцировать перебои в работе сетевых ресурсов в крупной фирме или государственной организации

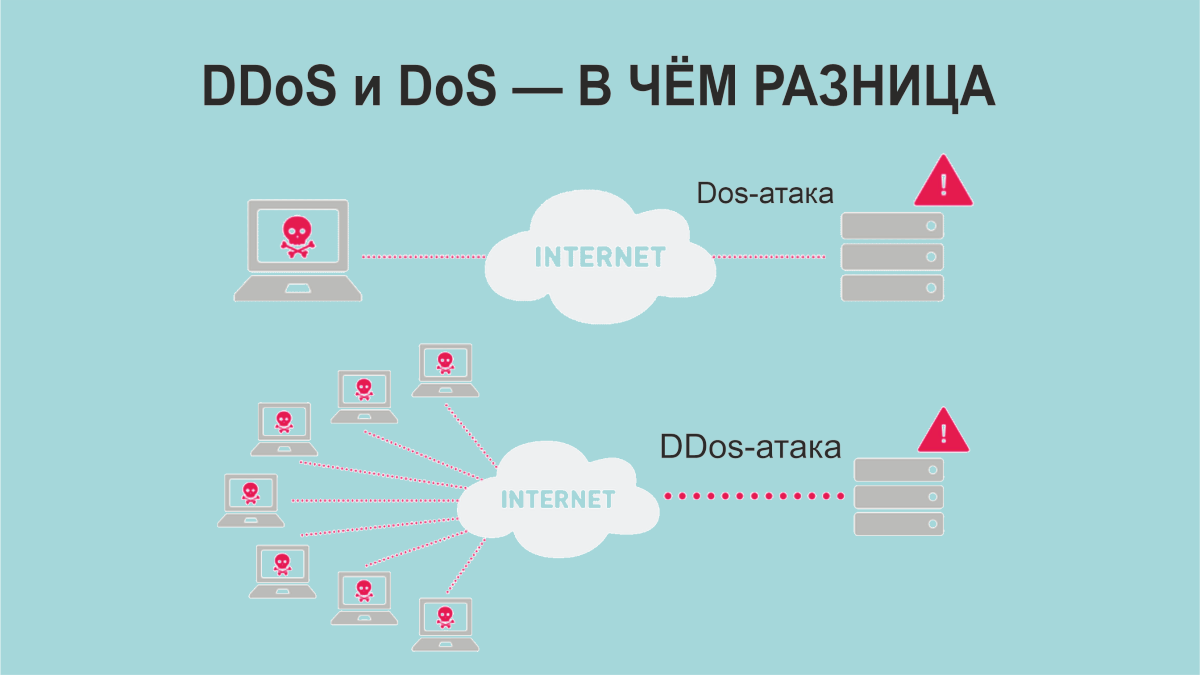

DDoS-атака похожа на другую распространённую веб-угрозу — «Отказ в обслуживании» (Denial of Service, DoS). Единственное различие в том, что обычное распределенное нападение идет из одной точки, а DDos-атака более масштабна и идет из разных источников.

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу. Но бывают случаи, когда подобные нападения производятся для того, чтобы отвлечь внимание от других вредных воздействий. DDoS-атака может, например, проводиться при взломе системы безопасности с целью завладеть базой данных организации.

DDoS-атаки появились в поле общественного внимания в 1999 году, когда произошла серия нападений на сайты крупных компаний (Yahoo, eBay, Amazon, CNN). С тех пор, этот вид кибер-преступности развился в угрозу глобального масштаба. По данным специалистов, за последние годы их частота возросла в 2,5 раза, а предельная мощность стала превышать 1 Тбит/сек. Жертвой DDoS-атаки хотя бы раз становилась каждая шестая российская компания. К 2020 году их общее число достигнет 17 миллионов.

Виртуальный хостинг от Eternalhost — хостинг-площадка с круглосуточной защитой от самых изощрённых DDoS-атак.

Причины DDoS-атак

- Личная неприязнь. Она нередко подталкивает злоумышленников на то, чтобы атаковать корпорации или правительственные компании. Например, в 1999 году было совершено нападение на веб-узлы ФБР, вследствие чего они вышли из строя на несколько недель. Случилось это из-за того, что ФБР начало масштабный рейд на хакеров.

- Политический протест. Обычно такие атаки проводят хактивисты — IT-специалисты с радикальными взглядами на гражданский протест. Известный пример — серия кибер-атак на эстонские государственные учреждения в 2007 году. Их вероятной причиной послужила возможность сноса Памятника Воину-освободителю в Таллине.

- Развлечение. Сегодня все большее количество людей увлекаются DDoS и желают попробовать свои силы. Новички-хакеры нередко устраивают нападения, чтобы развлечься.

- Вымогательство и шантаж. Перед тем, как запускать атаку, хакер связывается с владельцем ресурса и требует выкуп.

- Конкуренция. DDoS-атаки могут быть заказаны от недобросовестной компании с целью повлиять на своих конкурентов.

Кто потенциальные жертвы

DDoS могут разрушить сайты любого масштаба, начиная от обычных блогов и заканчивая крупнейшими корпорациями, банками и другими финансовыми учреждениями.

Согласно исследованиям, проведенным «Лабораторией Касперского», нападение может стоить фирме до 1,6 млн долларов. Это серьезный урон, ведь атакованный веб-ресурс на какое-то время не может обслуживании, из-за чего происходит простой.

Чаще всего от DDoS-атак страдают сайты и сервера:

- крупных компаний и государственных учреждений;

- финансовых учреждений (банков, управляющих компаний);

- купонных сервисов;

- медицинских учреждений;

- платежных систем;

- СМИ и информационных агрегаторов;

- интернет-магазинов и предприятий электронной коммерции;

- онлайн-игр и игровых сервисов;

- бирж криптовалюты.

Не так давно к печальному списку частых жертв DDoS-атак добавилось и подключённое к интернету оборудование, получившее общее название «интернет вещей» (Internet of Things, IoT). Самую большую динамику роста на этом направлении показывают кибер-нападения с целью нарушить работу онлайн-касс больших магазинов или торговых центров.

Механизм работы

Все веб-серверы имеют свои ограничения по числу запросов, которые они могут обрабатывать одновременно. Кроме этого, предусмотрен предел для пропускной способности канала, соединяющего Сеть и сервер. Чтобы обойти эти ограничения, ззлоумышленники создают компьютерную сеть с вредоносным программным обеспечением, называемую «ботнет» или «зомби-сеть».

Для создания ботнета кибер-преступники распространяют троян через e-mail рассылки, социальные сети или сайты. Компьютеры, входящие в ботнет не имеют физической связи между собой. Их объединяет только «служение» целям хозяина-хакера.

В ходе DDoS-атаки хакер отправляет команды «зараженным» компьютерам-зомби, а те начинают наступление. Ботнеты генерируют огромный объем трафика, способный перегрузить любую систему. Основными «объектами» для DDoS обычно становится пропускной канал сервера, DNS-сервер, а также само интернет-соединение.

Признаки DDoS-атаки

Когда действия злоумышленников достигают своей цели, это моментально можно определить по сбоям в работе сервера или размещённого там ресурса. Но есть ряд косвенных признаков, по которым о DDoS-атаке можно узнать ещё в самом её начале.

- Серверное ПО и ОС начинают часто и явно сбоить — зависать, некорректно завершать работу и т. д.

- Резко возросшая нагрузка нааппаратные мощности сервера, резко отличающаяся от среднедневных показателей.

- Стремительное увеличение входящеготрафика в одном или ряде портов.

- Многократно дублированные однотипные действия клиентов на одном ресурсе (переход на сайт, закачка файла).

- При анализе логов (журналов действий пользователей) сервера, брандмауэра или сетевых устройств выявлено много запросов одного типа из разных источников к одному порту или сервису. Следует особо насторожиться, если аудитория запросов резко отличается от целевой для сайта или сервиса.

Классификация типов DDoS-атак

Протокольное наступление (транспортный уровень)

DDoS-атака направлена на сетевой уровень сервера или веб-ресурса, поэтому её часто называют атакой сетевого уровня или транспортного уровня. Её цель— привести к перегрузке табличного пространства на межсетевом экране со встроенным журналом безопасности (брандмауэре), в центральной сети или в системе, балансирующей нагрузку.

Самый распространённый метод DDoS на транспортном уровне — сетевой флуд, создание огромного потока запросов-пустышек на разных уровнях, с которыми физически не может справится принимающий узел.

Обычно сетевая служба применяет правило FIFO, согласно которому компьютер не переходит к обслуживанию второго запроса, пока не обработает первый. Но при атаке количество запросов настолько возрастает, что устройству недостает ресурсов для того, чтобы завершить работу с первым запросом. В итоге, флуд максимально насыщает полосу пропускания и наглухо забивает все каналы связи.

Распространённые виды сетевого флуда

- HTTP-флуд — на атакуемый сервер отправляется масса обычных или шифрованных HTTP-сообщений, забивающих узлы связи.

- ICMP-флуд — ботнет злоумышленника перегружает хост-машину жертвы служебными запросами, на которые она обязана давать эхо-ответы. Частный пример такого типа атак — Ping-флуд или Smurf-атака, когда каналы связи заполняются ping-запросами, использующимися для проверки доступности сетевого узла. Именно из-за угрозы ICMP-флуда системные администраторы зачастую целиком блокируют возможность делать ICMP-запросы с помощью фаервола.

- SYN-флуд — атака воздействует на один из базовых механизмов действия протокола TCP, известного как принцип «тройного рукопожатия» (алгоритм «запрос-ответ»: SYN пакет — SYN-ACK пакет — ACK пакет). Жертву заваливают валом фальшивых SYN-запросов без ответа. Канал пользователя забивается очередью TCP-подключений от исходящих соединений, ожидающих ответного ACK пакета.

- UDP-флуд — случайные порты хост-машины жертвы заваливаются пакетами по протоколу UDP, ответы на которые перегружает сетевые ресурсы. Разновидность UDP-флуда, направленная на DNS-сервер, называется DNS-флуд.

- MAC-флуд — целью являются сетевое оборудование, порты которого забиваются потоками «пустых» пакетов с разными MAC-адресами. Для защиты от подобного вида DdoS-атак на сетевых коммутаторах настраивают проверку валидности и фильтрацию MAC-адресов.

Атаки прикладного уровня (уровень инфраструктуры)

Эта разновидность используется, когда необходимо захватить или вывести из строя аппаратные ресурсы. Целью «рейдеров» может быть, как физическая, так и оперативная память или процессорное время.

Перегружать пропускной канал не обязательно. Достаточно только привести процессор жертвы к перегрузке или, другими словами, занять весь объем процессного времени.

Виды DDoS-атак прикладного уровня

- Отправка «тяжелых»пакетов, поступающие непосредственно к процессору. Устройство не может осилить сложные вычисления и начинает давать сбой, тем самым отключая посетителям доступ к сайту.

- С помощью скрипта сервер наполняется «мусорным» содержимым — лог-файлами, «пользовательскими комментариями» и т.д. Если системный администратор не установил лимит на сервере, то хакер может создать огромные пакеты файлов, которые приведут к заполнению всего жесткого диска.

- Проблемы с системой квотирования. Некоторые серверы используют для связи с внешними программами CGI-интерфейс (Common Gateway Interface, «общий интерфейс шлюза»). При получении доступа к CGI злоумышленник может написать свой скрипт, который станет использовать часть ресурсов, например — процессорное время, в его интересах.

- Неполная проверка данных посетителя. Это также приводит к продолжительному или даже бесконечному использованию ресурсов процессора вплоть до их истощения.

- Атака второго рода. Оно вызывает ложное срабатывание сигнала в системе защиты, что может автоматически закрыть ресурс от внешнего мира.

Атаки на уровне приложений

DDoS-атака уровня приложений использует упущения при создании программного кода, которая создаёт уязвимость ПО для внешнего воздействия. К данному виду можно отнести такую распространённую атаку, как «Пинг смерти» (Ping of death) — массовая отправка компьютеру жертвы ICMP-пакетов большей длины, вызывающих переполнение буфера.

Но профессиональные хакеры редко прибегают к такому простейшему методу, как перегрузка пропускных каналов. Для атаки сложных систем крупных компаний, они стараются полностью разобраться в системной структуре сервера и написать эксплойт — программу, цепочку команд или часть программного кода, учитывающие уязвимость ПО жертвы и применяющиеся для наступления на компьютер.

DNS-атаки

- Первая группа направлена на уязвимости вПО DNS-серверов. К ним относятся такие распространённые виды кибер-преступлений, как Zero–day attack («Атака нулевого дня») и Fast Flux DNS («Быстрый поток»).

Один из самых распространённых типов DNS-атак называется DNS–Spoofing («DNS-спуфинг»). В ходе неё злоумышленники заменяют IP-адрес в кеше сервера, перенаправляя пользователя на подставную страничку. При переходе преступник получает доступ к персональным данным юзера и может использовать их в своих интересах. Например, в 2009 году из-за подмены DNS-записи пользователи не могли зайти в Twitter в течение часа. Такое нападение имело политический характер. Злоумышленники установили на главной странице социальной сети предостережения хакеров из Ирана, связанные с американской агрессией - Вторая группа — это DdoS-атаки, которые приводят к неработоспособности DNS-серверов. В случае их выхода из строя пользователь не сможет зайти на нужную страницу, так как браузер не найдет IP-адрес, присущий конкретному сайту.

Предотвращение и защита от DDoS-атак

Согласно данным Corero Network Security, более ⅔ всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Причём их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Способы защиты

- Еще на этапе написания программного обеспечения необходимо задуматься о безопасности сайта. Тщательно проверяйте ПО на наличие ошибок и уязвимостей.

- Регулярно обновляйте ПО, а также предусмотрите возможность вернуться к старой версии при возникновении проблем.

- Следите за ограничением доступа. Службы, связанные с администрированием, должны полностью закрываться от стороннего доступа. Защищайте администраторский аккаунт сложными паролями и почаще их меняйте. Своевременно удаляйте аккаунты сотрудников, которые уволились.

- Доступ к интерфейсу администратора должен проводиться исключительно из внутренней сети или посредством VPN.

- Сканируйте систему на наличие уязвимостей. Наиболее опасные варианты уязвимостей регулярно публикует авторитетный рейтинг OWASP Top 10.

- Применяйте брандмауэр для приложений — WAF (Web Application Firewall). Он просматривает переданный трафик и следит за легитимностью запросов.

- ИспользуйтеCDN (Content Delivery Network). Это сеть по доставке контента, функционирующая с помощью распределенной сети. Трафик сортируется по нескольким серверам, что снижает задержку при доступе посетителей.

- Контролируйте входящий трафик с помощью списков контроля доступа (ACL), где будут указан список лиц, имеющих доступ к объекту (программе, процессу или файлу), а также их роли.

- Можно блокировать трафик, которых исходит от атакующих устройств. Делается это двумя методами: применение межсетевых экранов или списков ACL. В первом случае блокируется конкретный поток, но при этом экраны не могут отделить «положительный» трафик от «отрицательного». А во втором — фильтруются второстепенные протоколы. Поэтому он не принесет пользы, если хакер применяет первостепенные запросы.

- Чтобы защититься от DNS-спуфинга, нужно периодически очищать кеш DNS.

- Использовать защиту от спам-ботов — капча (captcha), «человечные» временные рамки на заполнение форм, reCaptcha (галочка «Я не робот») и т. д.

- Обратная атака. Весь вредоносный трафик перенаправляется на злоумышленника. Он поможет не только отразить нападение, но и разрушить сервер атакующего.

- Размещение ресурсов на нескольких независимых серверах. При выходе одного сервера из строя, оставшиеся обеспечат работоспособность.

- Использование проверенных аппаратных средств защиты от DDoS-атак. Например, Impletec iCore или DefensePro.

- Выбирать хостинг-провайдера, сотрудничающего с надёжным поставщиком услуг кибербезопасности. Среди критериев надёжности специалисты выделяют: наличие гарантий качества, обеспечение защиты от максимально полного спектра угроз, круглосуточная техподдержка, транспарентность (доступ клиента к статистике и аналитике), а также отсутствие тарификации вредоносного трафика.

Заключение

В этой статье мы рассмотрели, что значит DDoS-атака и как защитить свой сайт от нападений. Важно помнить, что подобные вредоносные действия могут вывести из строя даже самые безопасные и крупнейшие веб-ресурсы. Это повлечет за собой серьезные последствия в виде огромных убытков и потери клиентов. Именно поэтому, обезопасить свой ресурс от DDoS-атак — актуальная задача для всех коммерческих структур и государственных учреждений.

Хотите профессиональный уровень защиты от DDoS-атак — выбирайте VDS от Eternalhost! Постоянный мониторинг и круглосуточная техподдержка.

Источник