- [Перевод статьи] 7 базовых правил защиты от фишинга

- Фишинг в 2017 году: основные примеры фишинговых атак

- 1. Классический фишинг — фишинг подмены

- Ваша учетная запись была или будет заблокирована /отключена.

- В Вашей учетной записи обнаружены подозрительные или мошеннические действия. Требуется обновление настроек безопасности.

- Вы получили важное сообщение. Перейдите в личный кабинет, чтобы ознакомиться.

- Фишинговые письма налоговой тематики.

- 2. Целенаправленная фишинговая атака

- 3. Фишинг против топ-менеджмента

- 4. Фишинг рассылки от Google и Dropbox

- 5. Фишинговые письма с прикрепленными файлами

- Что такое фарминг

- Защита от фишинга — основные правила

- Выводы

- Современные методы фишинга и защита от них

- Авторизуйтесь

- Современные методы фишинга и защита от них

- Как защититься от фишинга

[Перевод статьи] 7 базовых правил защиты от фишинга

О том, что такое фишинг известно давно. Первые фишинговые атаки были зафиксированы вскоре после появления всемирной паутины. Но несмотря на то, что специалисты по ИБ создают все более совершенные способы защиты от фишинга, новые фишинговые сайты продолжают появляться ежедневно.

Согласно данным некоторых исследований, в 2016 году ежедневно создавалось около 5000 фишинг сайтов. В 2017 эта цифра будет еще больше. Секрет жизнестойкости этого вида мошенничества в том, что он опирается не на “дыры” в программном обеспечении, а на уязвимость в человеческой сущности, у которой есть доступ к важным данным. Поэтому нелишним будет в очередной раз напомнить, что такое фишинг, каковы самые распространенные виды фишинговых атак, а также способы противодействия им.

Фишинг в 2017 году: основные примеры фишинговых атак

Фишинг — это вид интернет-мошенничества, построенный на принципах социальной инженерии. Главная цель фишинга — получить доступ к критически важным данным (например, паспортным), учетным записям, банковским реквизитам, закрытой служебной информации, чтобы использовать их в дальнейшем для кражи денежных средств. Работает фишинг через перенаправление пользователей на поддельные сетевые ресурсы, являющиеся полной имитацией настоящих.

1. Классический фишинг — фишинг подмены

К этой категории можно отнести большую часть всех фишинговых атак. Злоумышленники рассылают электронные письма от имени реально существующей компании с целью завладеть учетными данными пользователей и получить контроль над их личными или служебными аккаунтами. Вы можете получить фишинговое письмо от имени платежной системы или банка, службы доставки, интернет-магазина, социальной сети, налоговой и т.д.

Фишинговые письма создают с большой скрупулезностью. Они практически ничем не отличаются от тех писем, которые пользователь регулярно получает в рассылках от настоящей компании. Единственное, что может насторожить — просьба перейти по ссылке для выполнения какого-либо действия. Переход этот, однако, ведет на сайт мошенников, являющийся “близнецом” страницы сайта банка, социальной сети или другого легального ресурса.

Побудительным мотивом для перехода по ссылке в подобных письмах может выступать как “пряник” (”Вы можете получить 70% скидку на услуги, если зарегистрируетесь в течение суток”), так и “кнут” (”Ваша учетная запись заблокирована в связи с подозрительной активностью. Чтобы подтвердить, что вы владелец аккаунта, перейдите по ссылке”).

Приведем список самых популярных уловок мошенников:

Ваша учетная запись была или будет заблокирована /отключена.

Тактика запугивания пользователя может быть очень эффективной. Угроза того, что аккаунт был или в ближайшее время будет заблокирован, если пользователь сейчас же не зайдет в учетную запись, заставляет тут же потерять бдительность, перейти по ссылке в письме и ввести свой логин и пароль.

В Вашей учетной записи обнаружены подозрительные или мошеннические действия. Требуется обновление настроек безопасности.

В таком письме пользователя просят срочно войти в учетную запись и обновить настройки безопасности. Действует тот же принцип, что и в предыдущем пункте. Пользователь паникует и забывает о бдительности.

Вы получили важное сообщение. Перейдите в личный кабинет, чтобы ознакомиться.

Чаще всего такие письма присылают от имени финансовых организаций. Пользователи склонны верить правдивости писем, поскольку финансовые организации действительно не пересылают конфиденциальную информацию по электронной почте.

Фишинговые письма налоговой тематики.

Такие письма входят в тренд, как только близится время платить налоги. Темы писем могут быть самыми разными: уведомление о задолженности, просьба выслать недостающий документ, уведомление о праве на получение возврата налога, и т.д.

2. Целенаправленная фишинговая атака

Не всегда фишинг бьет наудачу — часто атаки являются персонифицированными, целенаправленными. Цель та же — заставить пользователя перейти на фишинговый сайт и оставить свои учетные данные.

Естественно, у будущей жертвы больше доверия вызовет письмо, в котором к ней обращаются по имени, упоминают место работы, должность, занимаемую в компании, еще какие-либо индивидуальные данные. Причем информацию для направленных фишинговых атак люди чаще всего предоставляют сами. Особенно “урожайны” для преступников такие ресурсы как всем известная LinkedIn — создавая резюме в расчете на потенциальных работодателей, каждый старается указать побольше сведений о себе.

Для предупреждения подобных ситуаций организациям следует постоянно напоминать сотрудникам о нежелательности размещения личной и служебной информации в открытом доступе.

3. Фишинг против топ-менеджмента

Особый интерес для мошенников представляют учетные данные руководства.

Как правило, специалисты по безопасности любой фирмы внедряют четкую систему допусков и уровней ответственности, в зависимости от должности работника. Так, менеджер по продажам имеет доступ к базе данных продукции, а список сотрудников компании для него — запретная зона. HR-специалист, в свою очередь, полностью в курсе, какие вакансии кем заняты, какие только что освободились, кто достоин повышения, но понятия не имеет о номерах и состоянии банковских счетов родной фирмы. Руководитель же обычно сосредотачивает в своих руках доступ ко всем критически важным узлам жизни предприятия или организации.

Получив доступ к учетной записи главы компании, специалисты по фишингу идут дальше и используют ее для коммуникации с другими отделами предприятия, например, одобряют мошеннические банковские переводы в финансовые учреждения по своему выбору.

Несмотря на высокий уровень допуска, менеджеры высшего звена не всегда участвуют в программах обучения персонала основам информационной безопасности. Вот почему, когда фишинговая атака направлена против них, это может привести к особенно тяжелым последствиям для компании.

4. Фишинг рассылки от Google и Dropbox

Сравнительно недавно в фишинге появилось новое направление — охота за логинами и паролями для входа в облачные хранилища данных.

В облачном сервисе Dropbox и на Google Диске пользователи, как личные так и корпоративные, хранят множество конфиденциальной информации. Это презентации, таблицы и документы (служебные), резервные копии данных с локальных компьютеров, личные фотографии и пароли к другим сервисам.

Неудивительно, что получить доступ к учетным записям на этих ресурсах — заманчивая перспектива для злоумышленников. Для достижения этой цели используют стандартный подход. Создается фишинговый сайт, полностью имитирующий страницу входа в аккаунт на том или ином сервисе. Потенциальных жертв на него в большинстве случаев перенаправляет фишинговая ссылка в электронном письме.

5. Фишинговые письма с прикрепленными файлами

Ссылка на подозрительный сайт с целью украсть данные пользователя — не самое страшное, на что способен фишинг. Ведь в этом случае преступники получат доступ лишь к определенной части конфиденциальной информации — логину, паролю, т.е к аккаунту в определенном сервисе. Гораздо хуже, когда фишинг-атака приводит к компрометации всего компьютера жертвы вредоносным программным обеспечением: вирусом-шифровальщиком, шпионом, трояном.

Такие вирусы могут содержаться во вложениях к письмам. Предполагая, что письмо пришло от доверенного источника, пользователи охотно скачивают такие файлы и заражают свои компьютеры, планшеты и лэптопы.

Что такое фарминг

Классический фишинг со ссылками на сомнительные ресурсы постепенно становится менее эффективным. Опытные пользователи веб-сервисов обычно уже осведомлены об опасности, которую может нести ссылка на подозрительный сайт и проявляют осмотрительность, получив странное письмо или уведомление. Заманить жертву в свои сети становится все труднее.

В качестве ответа на снижение результативности традиционных атак злоумышленниками был придуман фарминг — скрытое перенаправление на мошеннические сайты.

Суть фарминга состоит в том, что на первом этапе в компьютер жертвы тем или иным образом внедряется троянская программа. Она зачастую не распознается антивирусами, ничем себя не проявляет и ждет своего часа. Вредонос активируется лишь тогда, когда пользователь самостоятельно, без всякого внешнего воздействия, решает зайти на интересующую преступников страницу в интернете. Чаще всего это сервисы онлайн-банкинга, платежные системы и прочие ресурсы, осуществляющие денежные транзакции. Здесь-то и происходит процесс подмены: вместо проверенного, часто посещаемого сайта хозяин зараженного компьютера попадает на фишинговый, где, ничего не подозревая, указывает нужные хакерам данные. Делается это с помощью изменения кэша DNS на локальном компьютере или сетевом оборудовании. Такой вид мошенничества особенно опасен из-за трудности его обнаружения.

Защита от фишинга — основные правила

Выводы

Полностью уничтожить фишинг в обозримом будущем вряд ли получится: человеческая лень, доверчивость и жадность тому виной.

Ежедневно происходят тысячи фишинговых атак, которые могут принимать самые разнообразные формы:

- Классический фишинг. Фишинговые письма, отправленные от имени известных действительно существующих компаний, которые практически неотличимы от писем, которые пользователи обычно получают от этих компаний. Единственное отличие может заключаться в просьбе проследовать по ссылке, чтобы выполнить какое-то действие.

- Целенаправленная фишинговая атака. Персонализированные фишинговые письма, направленные на конкретного человека. Такие письма содержат имя, должность потенциальной жертвы, а также любые другие личные данные.

- Фишинг против топ-менеджмента. Фишинг-письма нацеленные на получение доступа к учетной записи главы компании, генерального директора, технического директора и т.д. После получения доступа к таким учетным записям специалисты по фишингу могут продолжать использовать их для связи с другими отделами, например, подтверждать мошеннические банковские переводы любому финансовому учреждению по своему выбору.

- Фишинг рассылки от Google и Dropbox. Относительно новое направление фишинговых атак, целью которых являются имена пользователей и пароли для входа в облачные хранилища данных.

- Фишинговые письма с прикрепленными файлами. Фишинг-письма с вложениями, содержащими вирусы.

- Фарминг. Скрытая переадресация на мошеннический сайт, выполненный с помощью изменения кэша DNS на локальном компьютере или сетевом оборудовании.

Только наличие своевременной и наиболее полной информации о методах хакеров, а также здоровая подозрительность по отношению к необычным, неожиданным сообщениям и предложениям, позволят существенно снизить ущерб от этого вида интернет-мошенничества.

Потому обязательно ознакомьтесь с правилами защиты от фишинга. И прежде всего никому не передавайте свои пароли, заведите привычку всегда вбивать адреса нужных сайтов вручную или пользоваться закладками в браузере, будьте особенно внимательны к ссылкам в письмах.

Источник

Современные методы фишинга и защита от них

Авторизуйтесь

Современные методы фишинга и защита от них

Фишинг на сегодняшний день один из самых распространенных в мире видов киберпреступлений. При помощи «выуживания» нужных данных злоумышленники чаще всего похищают аккаунты в различных сервисах и банковскую информацию с целью кражи денег.

Фишеры вынуждают подписываться на платные СМС-рассылки и различные премиальные услуги или, к примеру, крадут адреса электронной почты из адресной книги с целью рассылки по ним спама. Поэтому защита от фишинга является актуальной темой для разработчиков антивирусного ПО.

Как правило, работает это следующим образом. Сначала киберпреступники создают фиктивный сайт, очень похожий на официальный веб-ресурс какой-нибудь организации (например, банка или ведомства), или разрабатывают приложение, на первый взгляд не вызывающее подозрений.

Далее ссылка на эту подделку распространяется при помощи спам-рассылки, в том числе по СМС, в мессенджерах, по электронной почте, в которой максимально убедительно рассказывается о том, что вам просто необходимо посетить сайт, скачать приложение, поучаствовать в акции, получить выигрыш и т. п.

Если жертва клюнула, то на следующем же шаге этой схемы, оказавшись на поддельном ресурсе, она вводит свои данные, так необходимые мошенникам. И данные эти — от логинов-паролей к соцсетям, до кода CVC банковской карточки — утекают с соответствующими последствиями.

В качестве тем для привлечения внимания к своим «предложениям» фишеры, как правило, используют актуальную новостную повестку, в том числе информацию о происшествиях, праздниках, инициативах властей по поддержке бизнеса или определённых слоёв населения и т. д. В последние полтора года одной из таких центральных тем стала пандемия коронавируса и связанные с ней всевозможные льготы, выплаты и компенсации.

Приведём пару недавних примеров фишинга.

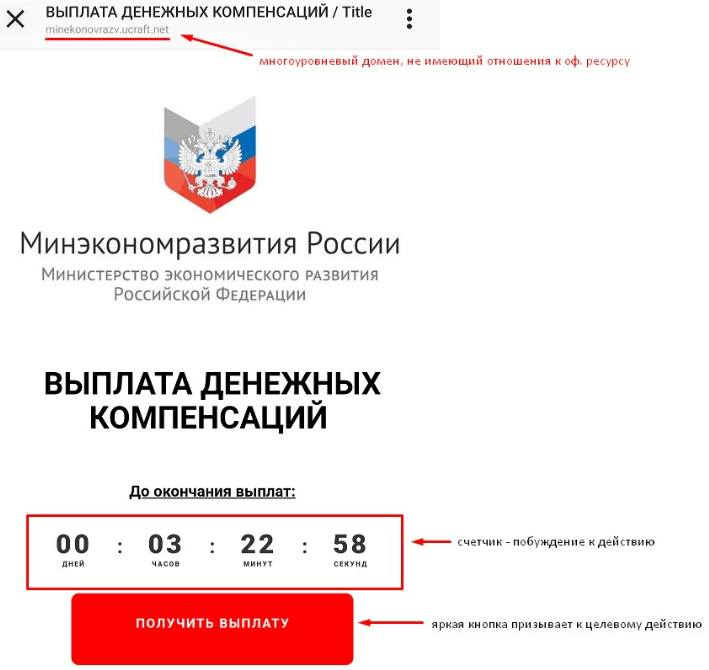

Обратите внимание на красные стрелки на скриншоте ниже — здесь выделены некоторые признаки, характерные для мошеннических предложений:

Суть подобных предложений в целом одна: предлагается получить некие выплаты, для чего на определённом этапе пользователя просят указать свои персональные данные – якобы для проверки доступности той или иной денежной компенсации.

Денег доверчивая жертва так и не увидит, а вот ценная информация окажется в распоряжении злоумышленников. Кроме того, жертву могут попросить заплатить мошенникам комиссию за «перевод», и даже если преступникам не удастся получить доступ к карте, они поживятся за счёт этой «комиссионной» суммы.

Важно отметить, что основную опасность фишинг представляет для неопытных пользователей — как правило, пожилых. Составляя свои сообщения, фишеры применяют психологические приёмы (например, делают акцент на срочность, ограниченность предложения, снабжают письма отсылками к несуществующим приказам и распоряжениям, могут обратиться к жертве по имени). Распознать мошенническое сообщение неподготовленному человеку зачастую непросто.

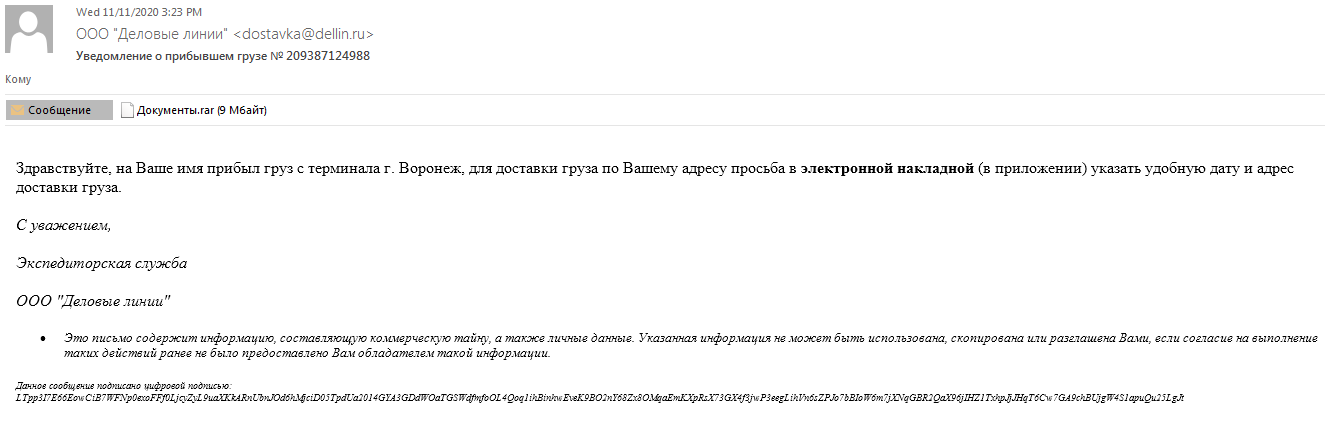

Однако при этом фишинг с одинаковым успехом применяется и против обычных пользователей, и против целых организаций. Например, буквально полгода назад аналитики «Доктор Веб» зафиксировали рассылку писем корпоративным пользователям с троянскими программами для скрытой установки и запуска утилиты для удаленного управления компьютером.

Вот образец письма:

Вредоносные программы на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. Ну а основным средством доставки полезной нагрузки на заражаемые компьютеры таких угроз остаются фишинговые письма.

Как защититься от фишинга

- Будьте бдительны . Не переходите по ссылкам из необычных или подозрительных писем. Если всё же вы считаете, что перейти по такой ссылке необходимо, введите адрес сайта, на который вам предлагают зайти, вручную. Сначала откройте главную страницу, а затем постарайтесь найти на ней раздел с предложением, которым вас пытаются привлечь (если предложение подлинное, информация о нём, скорее всего, будет и на главной странице). Например, если в пришедшем к вам письме значится ссылка http://****.ru/reklama/, сначала проверьте, существует ли вообще такой сайт — http://****.ru.

- Будьте готовы технически:

- регулярно устанавливайте обновления всего используемого

ПО; - не работайте за компьютером с правами администратора;

- для защиты от фишинга используйте антивирус, обязательно включающий антиспам, веб-монитор и функционал родительского контроля.

Хинт для программистов: если зарегистрируетесь на соревнования Huawei Cup, то бесплатно получите доступ к онлайн-школе для участников. Можно прокачаться по разным навыкам и выиграть призы в самом соревновании.

Перейти к регистрации

Источник