- Как удалить шифровальщик и восстановить данные

- 1. Запустите антивирус или антивирусный сканер для удаления трояна

- 2. Попробуйте расшифровать файлы с помощью бесплатных утилит

- Инструменты дешифрования

- Если есть резервная копия: очистите систему и восстановите бэкап

- Основы «черного майнинга»: как распознать криптовирус на своем ПК

- Крипто-вирус ли?

- #1 4ih-pqh

- #2 Dr.Robot

- #3 Dane

- Вирусы-криптовымогатели: как удалить, расшифровать и защититься

- Как удалить GlobeImposter 2.0 Ransomware

- Как расшифровать файлы GandCrab v5.0.4 Ransomware

- Как удалить шифровщика файлов Magniber

- Простой способ защиты от вирусов-шифровщиков

Как удалить шифровальщик и восстановить данные

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

- Выберите и загрузите два зашифрованных файла с компьютера.

- Укажите на сайте электронный адрес, который отображается в информационном сообщение с требованием выкупа.

- Если адрес электронной почты неизвестен, загрузите файл .txt или .html, содержащий заметки шифровальщика.

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Источник

Основы «черного майнинга»: как распознать криптовирус на своем ПК

Современные мошенники уже не таскают кошельки из карманов в переполненном транспорте. Охочие до легкой наживы и не обремененные моралью граждане теперь воруют средства через интернет.

Сегодня так называемый «черный майнинг» набирает популярность. Киберпреступники придумывают все новые и новые вирусы, чтобы добывать криптовалюты, заражая вирусами чужие компьютеры. При этом мошенников интересуют в равной степени как серверы крупных компаний, так и домашние компьютеры.

Всего за месяц «Лаборатория Касперского» выявила две сети ПК, зараженных вирусами-майнерами. В общей сложности вирусами для добычи криптовалют заражено девять тысяч компьютеров, и, в основном, в России.

Вирусы-майнеры особенной угрозы не представляют. Они не трогают вашу информацию, а просто используют мощности ПК. Одна не слишком большая сеть приносит владельцам более тридцати тысяч долларов в месяц. И, кстати, это не новое слово в кибермошенничестве, первые вирусы-майнеры появились несколько лет назад. Но до сих пор с ними ничего не сделали. Киюермошенники продолжают воровать криптовалюты и в ус не дуют.

Наиболее интересны для кибермошенников компьютеры геймеров. Они мощные, что упрощает задачу вирусу-майнеру. Пользователь же ничего не заметит, ну, кроме некоторых неполадок: танк в игре не реагирует, например. Пользователь спишет это на перебои со связью. Но часто вирусы-майнеры блокируют такие игры как World of Tanks, GTA 5, Dota, Minecraft и других.

Во-первых, профилактику никто не отменял. Вирусом-майнером моно заразить компьютер через установочные файлы рекламного ПО. Такие файлы пользователь сам скачивает с файлообменников, выглядят они довольно безобидно: ключи для активации программ, или же сами программы. Однако вирусы могут атаковать сервер, проникнув через «лазейку» в программном обеспечении.

Самый действенный способ избежать заражения компьютера вирусом-майнером — установить качественный антивирусник. Условие это необходимое, но далеко не панацея. Сделует также не забывать обновлять операционную систему и все установленные программы.

В первую очередь выявить вирус можно благодаря снижению скорости работы ПК. Также неминуемо увеличится потребление энергии. Тем более, если установлен качественный антивирусник, он обязательно увидит угрозу. Впрочем, больше никаких способов просто нет.

Обычный пользователь вряд ли сможет справиться с вирусом-майнером. Однако способ борьбы все же есть. Во-первых, нужно попробовать другой антивирусный продукт, переустановить систему и добиться, чтобы антивирусник все же определил майнера. Но лучше все же обращаться к специалистам.

Источник

Крипто-вирус ли?

#1 4ih-pqh

Поймал данный вирус, но тут же в спохватился и вычистил из временных папок. После перезагрузки появился не подписанный процесс svchost, который лежал в папке system32/drivers (не на своём месте) . был убит и вычещен (и ещё раз уже антивирусом проверил временные папки и часть каталогов виндовс). меня интересует, не крипто-вирус ли это, а так вроде нет активности более, нужно ли проверять весь компьютер?

да почему я решил что крипто, на джотти выдало такое

а уже в поиске нашёл, что кто то кричал, мол дроппер зашифровал файлы, вот немного и нервничаю)

обычно мелкие экзешники проверяю на вирусы, и обычно когда отступюсь от этого правила, происходит фигня , и к стати, многие безобидные программы, антивирусы повально опознают как вирус

отправил вирусы с эмайлом adment@b1oga.net

#2 Dr.Robot

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://vms.drweb.com/sendvirus/ несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

— собрать и выложить в своей теме логи утилит, указанных в Правилах этого раздела форума.

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить.

- В появившемся окне наберите cmdи нажмите клавишу . Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%\ipc.log» и нажмите клавишу , затем наберите там же команду explorer.exe /select,»%userprofile%\ipc.log» и нажмите клавишу , нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

#3 Dane

Источник

Вирусы-криптовымогатели: как удалить, расшифровать и защититься

Вредоносные вирусы-шифровальщики кодируют важные данные пользователя и оставляют сообщение с адресом криптовалютного кошелька, на который необходимо отправить выкуп для получения ключа дешифровки. В данном материале собраны методы бесплатного удаления подобных вирусов-криптовымогателей.

Как удалить GlobeImposter 2.0 Ransomware

Первое правило в случае попадания в неприятную ситуацию ‒ не платить выкуп. В противном случае жертва все равно получает поврежденные файлы, которые иногда даже не подлежат восстановлению.

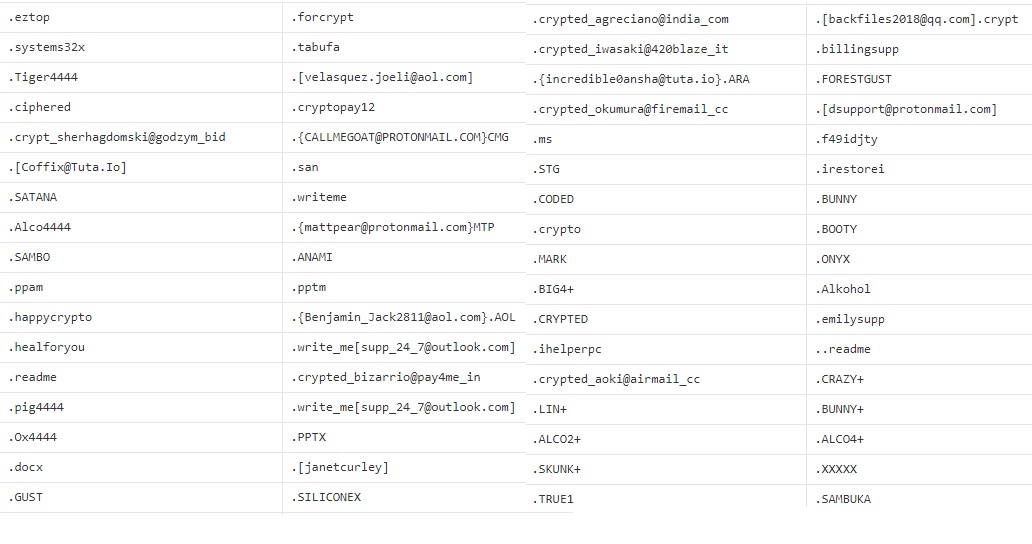

Globeimposter представляет уже второе поколение вредоносного шифровщика GlobeImposter. Наименование программа получила из-за семейства вирусов Globe, которые оставляют однотипные сообщения о выкупе. Вирус обнаруживается утилитами Ransom.GlobeImposter, Trojan.Encoder.7325, Trojan.Encoder.10737, Ransom_FAKEPURGE.A или Trojan.Encoder.11539. Различные версии GlobeImposter 2.0 используют следующие расширения файлов (список не полный).

Стандартный текст записки о выкупе выглядит так:

Прочесть текст можно в файлах how_to_back_files.html, README.html, HOW_TO_RECOVER_FILES.html, READ_IT.html, How to restore your files.hta, Read_For_Restore_File.html, read_me.txt, Restore-My-Files.txt, которые автоматически создаются в папках с зашифрованными файлами. Размер платежа для получения дешифратора обычно начинается с 0.2 BTC и увеличивается каждые 2 дня.

Дешифровать свои файлы от вируса GlobeImposter 2.0 полностью не получится. На данный момент расшифровка доступна только для файлов расширений .eztop, .tabufa, или .forcrypt. Помогут в этом утилиты Emsisoft Decrypter, Kaspersky Rakhni Decryptor, Stellar Phoenix Data Recovery Pro или Shadow Explorer. Процесс восстановления файлов с помощью Stellar Phoenix Data Recovery Pro содержит 5 простых шагов:

- Скачать и запустить утилиту.

- Выбрать папку или диск, на котором находятся файлы.

- Нажать «Сканировать».

- После завершения сканирования нажать «Восстановить».

Удалить GlobeImposter 2.0 Ransomware позволяет программа WiperSoft AntiSpyware. Для профилактики заражения применяется бесплатная программа Bitdefender Anti-Ransomware, которая не конфликтует с основными антивирусами.

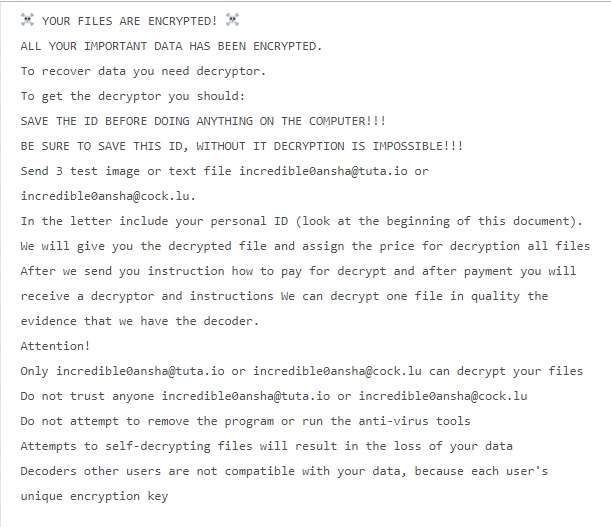

Как расшифровать файлы GandCrab v5.0.4 Ransomware

GandCrab v5.0.4 применяет алгоритм шифрования AES-256, RSA-2048 и Salsa20. Версия 5.0.4 добавляет случайные буквы в расширение к зашифрованным файлам и создает другую записку для вымогательства криптовалют. Она содержит обязательную часть -DECRYPT.txt в сочетании со случайными буквами. Содержание записки следующее:

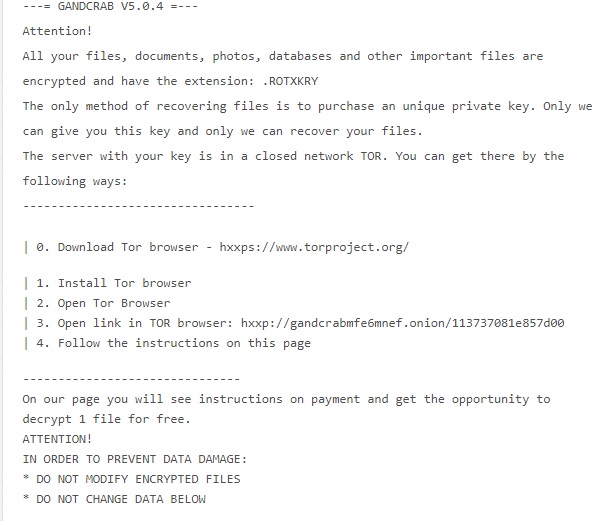

Размер выкупа в биткоинах варьируется в области $1000. GandCrab не использует C&C сервер, что дает вирусу возможность зашифровать файлы оффлайн. Более того, GandCrab определяет язык системы и предъявляет требования о выкупе на понятном для пользователя языке. Вредоносное ПО заражает все файлы, включая фото, базы данных, документы, видео и даже теневые копии данных, что значительно уменьшает шансы на восстановление файлов без выкупа.

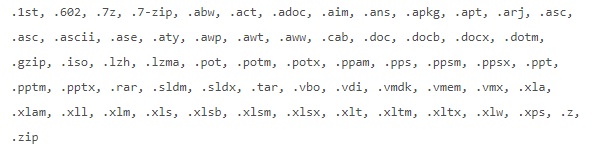

Список расширений файлов, которые будут зашифрованы на зараженном ПК:

Криптовирус использует уязвимость Windows Task Scheduler ALPC Zero-Day, которая дает ему возможность запускать экзешники с привилегиями системных приложений. Таким образом вредная программа выполняет команды с правами администратора. Zero Day есть в версиях Windows 7, 8/8.1, 10.

Статистика показывает, что GandCrab v5.0.4 Ransomware прячется в файлах Microsoft Office с расширением DOC, а для заражения используются встроенные макросы. Распространяется GandCrab с помощью взлома незащищенного удаленного доступа, веб-инъекций, спама, переупакованных систем, зараженных инсталляторов, ботнетов и поддельных обновлений. Каждой жертве вредоносная программа присваивает определенный идентификатор для того, чтобы не возникали проблемы при отправке ключа расшифровки. Для защиты от шифровщика-криптовымогателя используются утилиты HitmanPro с Cryptoguard или SpyHunter. Чтобы расшифровать файлы, применяют BitDefender GandCrab Decryptor.

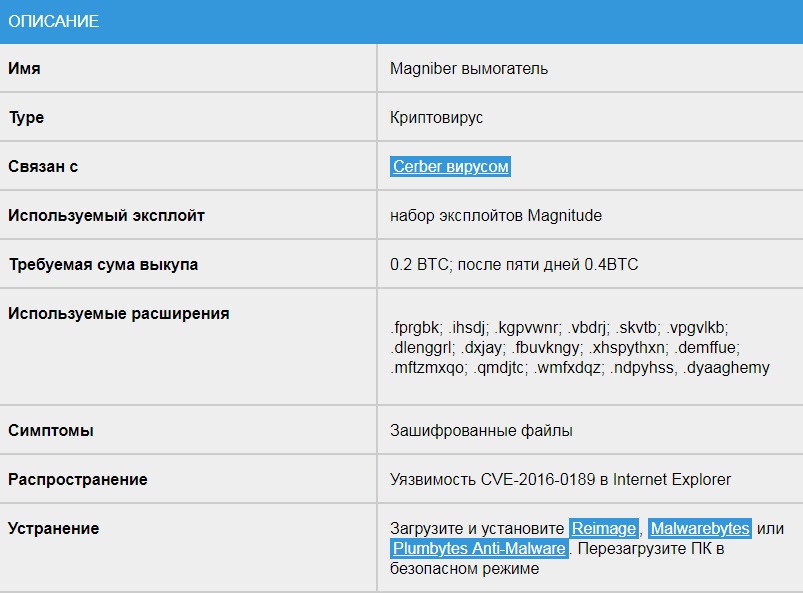

Как удалить шифровщика файлов Magniber

Magniber появился еще в 2017 году, а название получил из двух составляющих: Magnitude (криптовымогатель распространялся через эксплойт Magnitude) и Cerber. Шифрование файлов происходит с помощью алгоритма AES-128, после чего вымогатель требует 0,2 BTC. Как и все вирусы, Magniber подвергся созданию декриптора, после чего вернулся с новым алгоритмом. Отличительной чертой программы стало добавление расширения файла .dyaaghemy.

Основная информация по Magniber представлена ниже.

Актуальные дешифраторы для Magniber есть на сайте AhnLab, а удалить вирус можно с помощью утилиты SpyHunter. После установки программы необходимо запустить глубокое сканирование и удалить нежелательные файлы и программы нажатием кнопки «Исправление угроз».

Простой способ защиты от вирусов-шифровщиков

Самый легкий метод противодействия криптовымогателям ‒ резервная копия важных данных. Достаточно просто синхронизировать необходимые папки с одним из облачных сервисов, чтобы не бояться увидеть текст с требованием выплаты биткоинов взамен на ключ для дешифрации.

Мы также рассказывали о том, как мошенники могут украсть криптовалюту прямо из кошельков пользователей.

Источник