- Простой способ запутать следы тем, кто следит за нами в интернете

- Чем мешают алгоритмы отслеживания

- Что такое Track This

- Как работает опция

- Описание профилей Track This

- В каких браузерах и устройствах работает сервис

- Простой способ запутать следы тем, кто следит за нами в интернете : 6 комментариев

- Защищаемся от трекеров на мобильных платформах

- Отслеживание в интернете

- Как происходит отслеживание пользователей

- Идентификация трекеров

- Фильтрация трафика на Android

- Фильтрация трафика на iOS

- Проблема приватности, при использовании удаленного VPN

- Несколько слов в заключение

- Как защитить себя от слежки в интернете

- Заклеить все веб-камеры

- Установить HTTPS Everywhere

- Использовать блокировщик трекеров

- Использовать блокировщик рекламы

- Использовать по умолчанию анонимные поисковые сервисы

- Пользоваться браузером в режиме инкогнито

- Использовать несколько браузеров и контейнеров

- Подружиться с Tor Browser

- Сменить DNS-сервер

- Отключить сервисы, определяющие местоположение

- Быть осторожным с VPN

- Создать свой VPN-сервер

- Быть осторожным со сторонними клавиатурами

- Использовать мессенджеры со сквозным шифрованием данных

- Использовать сквозное шифрование при использовании облачных хранилищ

- Использовать почтовые сервисы со сквозным шифрованием

- Перейти с Android на iOS

- Удалить аккаунты в соцсетях

- Отказаться от голосовых помощников

- Блокировать запросы приложений к серверам

- Использовать операционные системы, обеспечивающие приватность и анонимность

- Полностью отказаться от интернета

Простой способ запутать следы тем, кто следит за нами в интернете

Многие замечали, что преследующие интернет-пользователей рекламные объявления знают чересчур много об их индивидуальных предпочтениях. Разработчики Firefox Quantum, кажется, придумали способ, как остановить слежку так называемых веб-трекеров.

Чем мешают алгоритмы отслеживания

Отслеживание пользователя в интернете осуществляется с помощью небольших файлов данных, сохраняемых браузером. Cookie запоминают такие вещи, как языковые предпочтения, посещенные веб-сайты или, например, содержимое корзины при покупках. В целом — это нормальная практика, однако продавцы и рекламные сети нагло используют куки для сбора информации о действиях и привычках юзера в интернете без его согласия. Контролировать то, что рекламодатели знают о пользователе, достаточно сложно, ведь зачастую веб-трекеры функционируют инкогнито.

Чтобы понять механизм сбора данных, нужно знать принцип работы таргетированной интернет-рекламы. На большинстве ресурсов пользователя встречает уведомление, что данный ресурс использует файлы cookie. Нажимая кнопку «Согласен», юзер автоматически разрешает сервису сохранять информацию о его IP-адресе, географическом местоположении и других показателях, необходимых для анализа трафика.

Каждый такой файл является своеобразным отпечатком пользовательской активности в интернете. Рекламные сети поисковиков анализируют полученные данные и на основе собранной информации предлагают (а если быть точнее, то навязывают) интересные с их точки зрения для пользователя услуги и товары. К примеру, если человек прочитал новость про новые возможности пылесосов-роботов, таргетированная реклама с того момента станет настойчиво предлагать ему купить данное чудо-техники по «невероятно низкой цене».

Рекламные алгоритмы с каждым днем становятся все умнее. Теперь они ориентируются не только на последние запросы, но и на поисковую историю пользователя за все время.

Что такое Track This

Избавиться от сохраненных на компьютере или в телефоне cookie несложно — их можно почистить в любом браузере. Однако большая часть пользователей этого не делает в силу разных причин.

Разработчики браузера Mozilla Firefox решили пойти оригинальным путем и создали онлайн-сервис, позволяющий нажатием одной кнопки перечеркнуть все усилия маркетологов. Track This скрывает таргетированную рекламу не только на сайтах, но и в социальных сетях.

Как работает опция

Сервис работает очень просто и эффективно. Он открывает одновременно 100 вкладок, запутывая таргетированную рекламу. Действие создает множество ложных cookie, стирая реальные цифровые следы конкретного юзера, но не навсегда. Спустя какое-то время рекламные сети вновь вычисляют реальные поисковые интересы пользователя. Тогда средство следует активировать заново.

Как работает Track This:

- Зайдите на сайт Track This.

- Нажмите на любой из четырех аватаров — ближайший к вам по поисковым интересам.

- Активируйте желтую кнопку.

- Подождите, пока откроются все вкладки.

- Закройте вкладки и наслаждайтесь отсутствием рекламы в течение нескольких дней.

Стоит учесть, что одновременный запуск целой сотни вкладок серьезно грузит центральный процессор. Оперативной памяти также может не хватить. Это является главным минусом Track This. Слабое устройство может зависнуть или начать перезагружаться в аварийном режиме. По этой причине рекомендуется заранее сохранить открытые документы.

Описание профилей Track This

Каждый из профилей олицетворяет круг якобы ваших интересов. Это помогает запутать рекламные сервисы еще больше. Впрочем, работают все профили по одинаковой схеме, поэтому особой разницы при их выборе вы не увидите. Это скорее просто развлекательный ход.

В зависимости от выбора профиля будет представлена разная информация. Например:

- Hypebeast — рекламодатели будут считать, что вы одержимы модной одеждой, эксклюзивными гаджетами и новейшей музыкой;

- Filthy Rich — сети будут думать, что вы с легкостью можете позволить себе люксовые бренды, крутые автомобили и эксклюзивные клубы;

- Doomsday Prepper — вы озабочены теориями заговоров, пришельцами из иных миров, серьезно готовитесь к грядущему апокалипсису;

- Influencer — вы одержимы своей внешностью, натуральными средствами, астрологическими приложениями и количеством лайков в своем блоге.

В каких браузерах и устройствах работает сервис

Track This работает на устройствах не только в Mozilla Firefox, но и во всех популярных браузерах, таких как Google Chrome, Opera. Сервис не является альтернативой блокировщиков рекламы, ведь его действие длится всего несколько дней. Это скорее оригинальная подача возможностей новейшей версии «Мозилы» и ее улучшенных настроек конфиденциальности.

Простой способ запутать следы тем, кто следит за нами в интернете : 6 комментариев

Не работает. В хроме,при попытке запустить , выдает,что доступ запрещен.

У меня постоянно 100 вкладок открыто, так что…

Обнаружил (думаю это обновление Dr.Web) ПКМ на название сайта, открываются опции. ЛКМ **блокировать**. БАНИТ НАМЕРТВО .

Поебень. Тебе просто заплатили за рекламу этой бесполезной хуйни.

Поебень! Тебе просто заплатили за рекламу этой бесполезной хуеты!

Источник

Защищаемся от трекеров на мобильных платформах

Отслеживание в интернете

Многие пользователи сталкиваются с отслеживанием в интернете повседневно. Одним из самых явных и крупных следствий является таргетированная реклама. Любой, кто хоть раз имел дело с такими гигантами как, например, Google AdWords, знает насколько обширны настройки целевой аудитории, доступные рекламодателю.

Особенные опасения вызывает мобильный таргетинг, который к обыкновенным сведениям прикрепляет геолокацию и время пользователя. Вопрос о защите приватности в интернете на мобильных устройствах возникает у многих пользователей.

Как происходит отслеживание пользователей

Взаимодействие с трекер-сервисом обычно происходит отдельно от подгрузки контента приложения или веб-страницы. В зависимости от контекста идентификации, собирается отпечаток устройства на основе доступных параметров: серийные номера компонентов, особенности конфигурации, результаты бенчмарков и прочее. После идентификации на удаленный сервер посылается запрос, содержащий отпечаток и полезную информацию о пользователе.

Есть только один способ избежать идентификацию в целях таргетированной рекламы — перехватить обращение к стороннему сервису.

Идентификация трекеров

Для идентификации трекера можно использовать существующие списки доменов (disconnectme). При отправке пакетов с устройства проверять адрес назначения, и блокировать пакеты если они должны были попасть на трекер.

Есть сложные решения (Pi-hole и другие), но нам преимущественно интересны Android и iOS.

Фильтрация трафика на Android

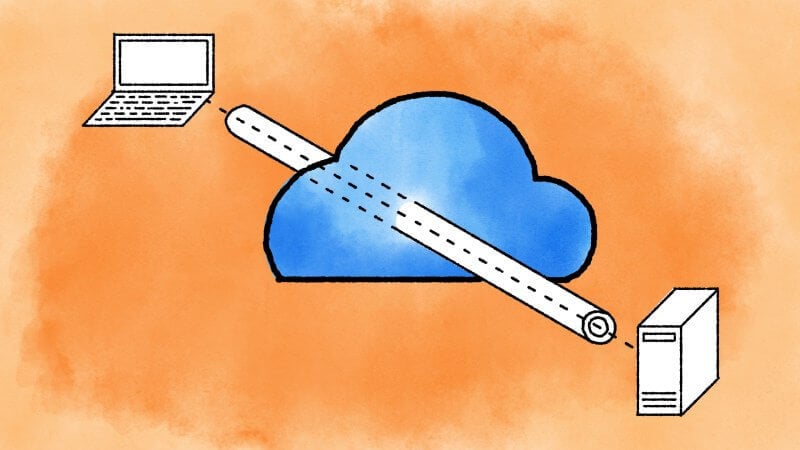

Один из способов – конвертировать доменные имена трекеров в IP-адреса и блокировать их с помощью iptables. Принципиальная проблема такого подхода – необходимость root-прав для выполнения, так как Android не дает прав на модификацию параметров брандмауэра. Но есть способ обойти это ограничение без root.

Если выделить весь трафик в отдельный виртуальный слой позволяющий фильтрацию на уровне приложения. Такой способ существует. С помощью VpnService можно создать локальный VPN, посредством которого можно фильтровать трафик по необходимым параметрам. Для реализации мы можем создать три очереди: сеть-устройство, устройство-сеть-tcp, устройство-сеть-udp. Сырой входящий/исходящий трафик записывается в очереди. Посредством четырех объектов TcpIn, TcpOut, UdpIn, UdpOut обрабатывать пакеты, в том числе утилизируя не проходящие проверку. Пример реализации можно посмотреть на Github (LocalVPN).

Фильтрация трафика на iOS

Для фильтрации трафика будем использовать NetworkExtension.

Как и на Android, ОС не дает нам прямого доступа к настройке брандмауэра. Но при этом есть возможность задать фильтр для сетевого контента из коробки посредством NEFilterControlProvider и NEFilterDataProvider. Мы данный вариант рассматривать не будем, так как Content Filter Providers работают только в контролируемом (supervised) режиме, из-за чего публикация такого приложения в AppStore становится невозможной. Если же такой подход интересен можно рассмотреть пример рабочего приложения на Github (sift-ios, FilterControlProvider, FilterDataProvider).

Для нашего решения мы также будем использовать локальный VPN. В NetworkExtension есть три варианта работы с VPN.

Personal VPN. Использует только встроенные протоколы. Нам это не подходит, так как необходим пользовательский протокол.

App Proxy Provider. Используется для создания пользовательского потокоориентированного VPN протокола. Для нас важна фильтрация отдельных пакетов, что приводит нас к.

Packet Tunnel Provider. Используется для создания пользовательского пакетоориентированного VPN протокола. Мы будем использовать именно его.

Для реализации мы наследуемся от NEPacketTunnelProvider. При запуске тоннеля нам необходимо указать конечную точку – укажем в её качестве локальный прокси сервер, для этого можем использовать, например, GCDHTTPProxyServer, так как он используется в примере который я приведу позже. С помощью прокси сервера на выбор мы утилизируем не нужные нам пакеты. Рабочий пример приложения с использованием NEPacketTunnelProvider и GCDHTTPProxyServer на Github (lockdown-ios PacketTunnelProvider).

Проблема приватности, при использовании удаленного VPN

Во всех примерах выше опускался вариант простого подключения к удаленному VPN, на котором настроена фильтрация. Такой вариант имеет серьезные плюсы – простоту создания клиентов под любую систему (на которой есть возможность использовать VPN) и возможность скрыть фильтры. Но критическим минусом является необходимость проводить трафик через сторонний удаленный сервер. Это требует наличия сетевой инфраструктуры и вызывает недоверие пользователей (так как трафик проходит через сторонний сервер для фильтрации). Данный вариант хоть и имеет свое место и значимость, но не является целью данной статьи.

Несколько слов в заключение

Сегодня мы рассмотрели способы реализации фильтров трафика для ОС Android и iOS. Рассмотрели самый не ограничивающий способ – локальный VPN и основы его реализации с примерами готовых продуктов и примеров. Для этого мы воспользовались возможностью создания пользовательских протоколов VPN. С их помощью мы с прикладного уровня получили доступ к сетевому, что позволило нам применить фильтр к входящим/исходящим пакетам. Фильтр мы основываем на черных списках доменов трекеров, доступных в сети интернет.

Статья подготовлена для Telegram канала @paradiSEcurity.

Источник

Как защитить себя от слежки в интернете

Даже сознательно давая согласие на сбор и хранение их персональной информации, пользователи сервисов и приложений часто не подозревают, как будут использованы их данные, равно как и о том, что эти сведения могут попасть в руки третьих компаний и использоваться ими в корыстных целях. Ресурс TechCrunch подготовил список способов, которые помогут пользователям самостоятельно защитить личную информацию и ограничить её видимость для сторонних компаний.

Содержание

Заклеить все веб-камеры

Вполне подойдут любые наклейки, стикеры или обычная изолента, а чтобы выглядеть более солидно в офисе, можно приобрести специальные магнитные шторки. Заклеить придётся камеры на ноутбуках, смартфонах и даже «умных» телевизорах.

Установить HTTPS Everywhere

Многие сайты предлагают шифровать данные при установлении соединений: протокол HTTPS обеспечивает защиту информации от перехвата при передаче между пользователем и сервером. Однако некоторые ресурсы по-прежнему используют старый протокол HTTP по умолчанию. Свободное и открытое расширение HTTPS Everywhere для Chrome, Firefox и Opera автоматически переводит веб-сайты на более защищенное HTTPS соединение вместо HTTP.

Использовать блокировщик трекеров

Трекеры — это класс технологий, которые собирают и хранят информацию о действиях пользователя в сети. Сегодня эти программы имеют много форм, используют изощрённые методы слежения и к тому же значительно замедляют загрузку страниц. Обойти их можно при помощи дружественных пользователю блокировщиков трекеров. Например, недавно такое расширение добавил независимый поисковик DuckDuckGo. Плагин Disconnect также скрывает пользовательские данные от следящих сервисов, а Firefox имеет встроенный блокировщик трекеров, который по умолчанию активируется в мобильных приложениях.

Скидка 1.75 евро в месяц при покупке VPN на год — это 21 евро за первый год и 42 евро за последующие.

Использовать блокировщик рекламы

Блокировщики трекеров попутно скрывают и некоторые рекламные баннеры. Это происходит потому, что большинство из них загружается со сторонних серверов, которые отслеживают переходы пользователей между сайтами. Именно поэтому стоит установить ещё и блокировщик рекламы, например, расширение uBlock Origin для macOS, Windows, Linux и Android или 1Blocker для iOS.

Использовать по умолчанию анонимные поисковые сервисы

Из поисковых запросов Google узнаёт о пользователях даже больше, чем успевает собрать Facebook. Но не только из них: Google также собирает информацию с 750 тысяч самых популярных веб-сайтов и отслеживает геопозицию пользователей через соответствующие приложения на Android-устройствах. Надёжный способ помешать этому — переключиться на другие поисковики, такие как DuckDuckGo или Cliqz, хотя релевантность выдачи у них может быть несколько ниже. Также нужно помнить о голосовых помощниках: многие из них для навигации в сети по умолчанию используют Google.

Пользоваться браузером в режиме инкогнито

Такая опция сегодня есть во всех десктопных и мобильных браузерах, однако многие пользователи не совсем правильно её понимают: она не делает их неуязвимыми, так как их переходы по вкладкам в рамках одной сессии всё равно отслеживаются. Однако при закрытии браузера все куки удаляются, поэтому пользователю достаточно просто начать новую сессию.

Использовать несколько браузеров и контейнеров

Усложнить отслеживание своей активности в сети пользователи могут применяя разные браузеры для разных целей (интернет-банкинга, соцсетей, онлайн-покупок), или же разные мобильные устройства для запуска различных приложений. Однако создатели новейших рекламных технологий также работают над кросс-платформенными методами слежения. Чтобы противостоять им, Mozilla Firefox получил дополнение Multi-Account Containers, которое позволяет пользователям раздделять аккаунты по нескольким сферам, не очищая историю и не используя несколько браузеров. В прошлом месяце Mozilla также добавила индивидуальный контейнер для Facebook, чтобы помешать соцсети собирать данные о действиях пользователей в браузере за пределами соцсети.

Подружиться с Tor Browser

Tor — самый популярный и самый надёжный анонимный веб-браузер. Принцип работы луковой маршрутизации состоит в том, что сообщение неоднократно шифруется и пересылается через несколько сетевых узлов — таким образом отследить его источник, пункт назначения и содержание становится почти невозможно. Именно поэтому соединение может занимать время, но сам браузер достаточно прост в установке и использовании. Замедлить его могут также частые обновления безопасности, а некоторые сайты пытаются его блокировать.

Сменить DNS-сервер

Совет для тех, кто не доверяет своему интернет-провайдеру. При вводе пользователем названия сайта в адресную строку, устройство делает запрос к серверу доменных имён, который транслирует имена сайтов в IP-адреса. Мобильные операторы и интернет-провайдеры автоматически предоставляют своим пользователям собственный доменный сервер, а значит, имеют доступ к их истории веб-сёрфинга и могут использовать её в своих целях.

По умолчанию их DNS-запросы не защищены и могут быть перехвачены. На любом из своих устройств пользователь может перейти на другой публичный DNS-сервер, но не стоит выбирать сервер Google: лучше воспользоваться Quad9 или 1.1.1.1 от Cloudflare, которые уделяют особое внимание конфиденциальности.

Отключить сервисы, определяющие местоположение

Технологическим компаниям особенно любопытно знать, где находятся их пользователи в данный момент времени. Благодаря распространению смартфонов со встроенными датчиками тщательно отслеживать их перемещение и действия стало как никогда просто. Данные о геопозиции пользователей чрезвычайно важны для настройки таргетированной рекламы. Google, Facebook и им подобные компании запросто привязывают эту информацию к профилю пользователя и своим рекламным сетям. Помимо этого, личные данные миллионов пользователей могут оказаться в руках третьих компаний, как это недавно произошло с Facebook.

Сегодня на основе геолокационных данных можно сделать много выводов о личности и привычках пользователя, но в то же время невозможно гарантировать, что данные, собранные приложениями и сервисами даже с его согласия, не будут использованы против него. Поэтому весьма разумно отключить отслеживание местоположения, хотя найти и изменить нужные настройки может быть непросто. Кроме того, пользователю придётся следить за обновлениями политики конфиденциальности, которые могут вернуть отслеживание геопозиции, и, возможно, смириться с некоторыми неудобствами в использовании, так как сервисы не смогут автоматически выводить связанные с местоположением данные.

Быть осторожным с VPN

При помощи VPN (виртуальных частных сетей) можно открыть практически любой сайт, доступ к которому закрыт для IP-адреса из определённой страны. Но нужно быть готовым, что их провайдеры отслеживают каждый шаг пользователя в своей сети. Они могут красть или продавать персональные данные несмотря на то, что обещают полную их защиту и предлагают солидные условия пользования. Поэтому полностью доверять им нельзя, а лучше их вообще избегать, уверен TechCrunch. Своя VPN есть и у Facebook: соцсеть позиционирует её как средство защиты пользователей, но на самом деле использует в коммерческих целях для отслеживания того, какими ещё приложениями они пользуются.

Создать свой VPN-сервер

Эта опция подходит для разработчиков. Единственный VPN-сервер, которому можно доверять — это созданный самостоятельно. VPN рекомендуется использовать при работе через чужой WiFi-роутер, поскольку существует возможность перехвата всего проходящего через него трафика. Для настройки своей сети можно использовать проверенного хостинг-провайдера и набор скриптов Algo VPN.

Быть осторожным со сторонними клавиатурами

Клавиатурные приложения могут позволить разработчикам получать информацию, которую с её помощью вводит пользователь: от паролей и номеров банковских карт до содержания личных сообщений. К тому же все альтернативные клавиатуры записывают нажатые пользователем клавиши.

О потенциале клавиатур как источника пользовательских данных известно и Google: именно поэтому компания занялась разработкой клавиатурной темы, а в 2016 году выпустила экранную клавиатуру Gboard для устройств под управлением Android и iOS. И хотя Google заявляет, что использует её только для сбора «пользовательской статистики», а не паролей или разговоров, она также отслеживает поисковые запросы пользователя и то, как он использует свой телефон. Стоит отметить, что Gboard отправляет данные Google, даже если используются мессенджеры с end-to-end шифрованием данных вроде Signal.

Использовать мессенджеры со сквозным шифрованием данных

Пользователь, друзья которого предпочитают мессенджеры без сквозного шифрования, вряд ли станет из-за этого ограничивать свой круг общения — а значит, ему также придётся поставить под угрозу приватность своих данных. Этим пользуется Facebook: например, Messenger запрашивает постоянный доступ к списку телефонных контактов пользователей, намекая, что иначе они не смогут с ними связаться.

End-to-end шифрование — способ передачи данных, при котором доступ к сообщениям имеют только участвующие в общении пользователи, и используется, например, в WhatsApp и Telegram. Но даже их пользователям нужно внимательно читать касающиеся конфиденциальности обновления, чтобы не скомпрометировать личную информацию.

Использовать сквозное шифрование при использовании облачных хранилищ

В 2014 году Эдвард Сноуден призывал отказаться от сервиса Dropbox, утверждая, что хранить на нём данные небезопасно. Dropbox хранит у себя криптографические ключи, а значит, при необходимости в любой момент может получить доступ к хранимой информации. Альтернативой ему может стать Spideroak, который передаёт информацию на сервер только в зашифрованном виде и не имеет доступа к ключам, или же Backblaze, который даёт возможность пользователям управлять ключами шифрования. Те, кто всё же предпочитает Dropbox, могут частично зашифровать данные перед загрузкой при помощи таких сервисов, как Boxcryptor.

Использовать почтовые сервисы со сквозным шифрованием

В середине прошлого года Goggle заявила, что не будет отслеживать сообщения, пересылаемые в Gmail. Но это не значит, что сервис гарантирует 100-процентую конфиденциальность, так как он не использует сквозное шифрование. Существуют достойные альтернативы с надёжным шифрованием: например, швейцарский сервис Protonmail. Также можно применять технологию PGP-шифрования с использованием пары из закрытого и открытого ключей.

Перейти с Android на iOS

Ни одна из технологий передачи данных не обеспечивает абсолютную приватность информации, однако устройства Apple, несмотря на более высокую цену, не заточены под сбор пользовательской информации по умолчанию, а сама компания инвестирует в разработку технологий, призванных обеспечить защиту конфиденциальности. Google, в свою очередь, значительную часть прибыли получает от таргетированной рекламы, которая зависит от собираемой о пользователях личной информации.

Платформа Android более открыта, чем iOS, и её можно различными способами перенастроить, чтобы усилить защиту, хотя обычному пользователю сделать это может быть сложно. Поэтому для рядовых потребителей более предпочтительным вариантом в отношении безопасности станут устройства на базе iOS.

Удалить аккаунты в соцсетях

Не у всех пользователей есть возможность избавиться от аккаунта в Facebook: это может как вызвать ощущение оторванности от мира, так и помешать работе с отдельными сервисами, которые требуют авторизации через профиль соцсети. Впрочем, для этих целей можно создать подставной аккаунт с именем и электронным адресом, которые больше ни для чего не используются. Выйти из-под колпака Facebook сложнее с учётом того, что она владеет сервисами Messenger, Instagram и WhatsApp. Не помешает установить и один из упомянутых блокировщиков трекеров, так как соцсеть отслеживает даже пользователей, не владеющих аккаунтом Facebook, при помощи различных цифровых элементов, которые разместила на множестве популярных сайтов.

Удалив профили из наиболее массовых соцсетей, можно значительно снизить возможность отслеживания и кражи персональной информации без ведома пользователя. Если без общения в соцсетях обойтись невозможно, следует хотя бы заглянуть в настройки и максимально ограничить доступ к персональной информации, а также удалить все неиспользуемые приложения из подключённых к профилю.

Отказаться от голосовых помощников

Массовый ажиотаж вокруг голосовых ассистентов вызван тем, что люди представляют их гораздо умнее и полезнее, чем они есть на самом деле, хотя большинство пользуется ими просто для прослушивания музыки или в качестве таймеров. Но рекламщики не упоминают, что умные устройства вроде Amazon Echo и Google Home постоянно записывают и передают на вечное хранение в облако этих компаний все команды своих владельцев.

В некоторых устройствах записанное аудио можно удалять, но делать это придётся регулярно на протяжении пользования умным ассистентом. Кроме того, умные колонки могут круглосуточно прослушивать и записывать всё происходящее в доме пользователя без его ведома или воспринять как команду случайно прозвучавшее по телевизору слово. Всё это представляет угрозу безопасности. Поэтому полезно задуматься, действительно ли стоит впускать в дом эти «слишком умные» устройства.

Блокировать запросы приложений к серверам

На macOS можно установить межсетевой экран Little Snitch, который будет уведомлять о любых попытках приложений установить исходящее соединение в интернет. Такие запросы пользователь может подтверждать или отклонять, а также создавать свои ограничивающие правила. Но в этом случае придётся мириться с постоянно всплывающими диалоговыми окнами.

Использовать операционные системы, обеспечивающие приватность и анонимность

Чтобы максимально ограничить утечку персональных данных, можно установить Tails — это операционная система на основе Linux, которая не оставляет следов. Сетевые соединения по умолчанию настроены для работы исключительно через Tor, а все неанонимные — блокируются.

Полностью отказаться от интернета

Защитить свою информацию в цифровом мире можно используя альтернативные сети, созданные с целью обеспечения конфиденциальности, например, экспериментальную распределённую систему передачи и хранения данных MaidSafe. Основатели этого перспективного проекта уже десять лет разрабатывают новый способ цифровых подключений без серверов и обещают полную приватность и конфиденциальность благодаря децентрализации и шифрованию всех данных. Интересный проект, но полностью заменить интернет пока что не может.

Источник