Загрузочные вирусы

Во время загрузки ОС проводятся необходимые тесты установленного оборудования (дисков, памяти и т.д.). Стандартная программа системной загрузки во время запуска читает первый сектор загрузочного диска (выставляется в зависимости от указанных параметров, установленных в BIOS Setup, может загружаться либо CD-ROM, либо жесткий диск, либо флешка и т.д.) и полностью передает на него управление.

В случае компакт-диска во время загрузки системы управление получает boot-сектор, который анализирует и высчитывает адреса системных файлов ОС и начинает заносить их в память, после чего запускает на выполнение.

Заражение посредством дискет сегодня не актуально, так как их полностью заменили легкие, компактные и емкие usb-флешки. Заражение происходит путем записи вирусного кода вместо исходного кода boot-сектора самой флешки. Жесткий диск заражается следующими способами: вирус записывает свой код либо вместо кода загрузочного диска, либо вместо кода MBR.

Во время заражения диска вирус переносит оригинальный boot-сектор в любой другой сектор диска (зачастую в первый свободный). В том случае, если длина загрузочного вируса больше длины сектора, то сам код разбивается на несколько частей и заносятся в разные сектора.

Известно несколько вариантов занесения вируса на жесткий диск: в свободных секторах логического диска, в редко или вообще неиспользуемых системных секторах, в секторах, которые располагаются за пределами локального диска.

Если продолжение загрузочного вируса располагается в свободных кластерах диска, то обычно вирус помечает эти кластеры в FAT как сбойные. Этот способ очень часто используется вирусами «Ping-Pong», «Brain» и некоторыми другими.

В вирусах под названием «Stoned» задействован совершенно другой метод. Вирусы действуют следующим образом: перемещают загрузочный сектор в редко или вообще неиспользуемый сектор.

Естественно, что существуют и другие методы проникновения и размещения загрузочных вирусов на диски. Необходимо уделить максимум внимания для надежной защиты всей важной информации на компьютере. Чем выше уровень защиты, тем меньше вероятность проникновения вируса на компьютер.

Источник

Вирус в загрузочном секторе Windows

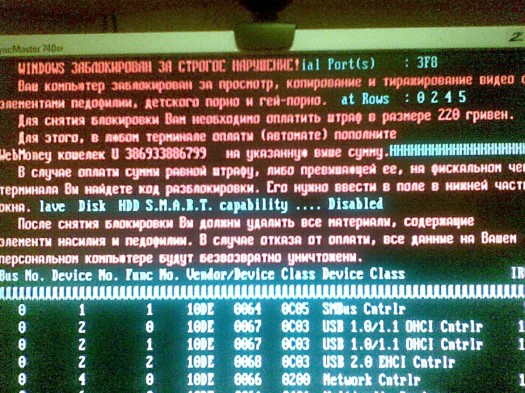

Намедни заочно познакомился с новым вирусом (где Вы их находите, ей богу?), который просит перевести примерно 25 долларов на определённый кошелёк в Webmoney в счёт погашения штрафа за просмотр, копирование и тиражирование видео взрослого характера.

Под «заочно» я подразумеваю, что сам я вирус не удалял, поэтому могу ошибаться. Скриншот прислали по ммс, и, судя по всему, вирус грузится до загрузки Windows.

Кроме удаления вируса, мы сегодня попутно научимся восстанавливать загрузочный сектор Windows XP и 7.

В первую очередь нам нужно узнать, когда загружается вирус. Определить это довольно просто — нужно проверить реакцию ПК на стандартные комбинации клавиш:

- Windows+L — смена пользователя

- Ctrl+Alt+Del или Ctrl+Shift+Esc — диспетчер задач

Если по нажатию Ctrl+Alt+Del происходит перезагрузка ПК или вообще ничего не происходит, то можно сказать, что вирус грузится до запуска системы и находится в MBR секторе (загрузочный сектор Windows). Есть два варианта решения данной проблемы:

Восстанавливаем загрузочный сектор Windows.

Кстати, аналогичным способом восстанавливают повреждённый загрузчик Windows в том случае, когда на экране Вы видите такое сообщение: disk read error occurred press ctrl+alt+del to restart или NTLDR is missing.

Нам понадобится диск с Windows, желательно той (или такой же), которая уже установлена на ПК. В Bios выставляем загрузку с диска и дожидаемся запуска установки Windows. Дальнейшие действия зависят от системы:

При Windows XP .

При появлении надписи «Вас приветствует мастер установки» (текстовая часть загрузки) нажимаем кнопку R (или F10), чтобы запустить консоль восстановления. Появится консольная строка, если есть пароль администратора — вводим его, затем вводим команды:

- CD \

- fixboot c: (если система на диске C)

- exit (будет перезагрузка)

Опять загружается в консоль, и вводим эти команды:

Вынимаем диск и пробуем загрузить как обычно. Если система загрузились удачно, начинаем устанавливать все типы антивирусов и искать вредоносный файл, так как, после перезагрузки вирус может снова появится. Не перезагружаем компьютер, пока его не находим.

Если антивирусы не находят, пробуйте поиск файлов Windows (F3) по дате (предположительного заражения), включая скрытые и системные файлы с маской *.EXE или *.BAT. Пока точно где он не могу сказать, так как не сталкивался.

Если загружается опять вирус — проделываем оба предыдущих шага, плюс вводим ещё эти команды:

При Windows 7.

Вставляем диск и загружаемся с него.

При загрузке с диска выбираем «Восстановление системы» («Repair your computer»). Далее выбираем нашу систему (Windows 7 на диске C:). В окне «Параметры восстановления системы» выбираем «Командная строка» («Command Prompt»). В консоле пишем:

- bcdedit /export C:\BCD_Backup

- c:

- cd boot

- attrib bcd -s -h -r

- ren c:\boot\bcd bcd.old

- bootrec /RebuildBcd

Это перестроит и восстановит загрузочную область Windows 7. Перезагружаемся без диска. Поиск вируса аналогичен варианту с Windows XP.

Если вирус блокирует любые действия в Windows

Если вирус грузится в самой системе, и Вы не можете ничего сделать кроме перезагрузки ПК, то можно попробовать такой способ разблокировки:

- Зажимаем Ctrl+Shift+Esc (Ctrl+Alt+Del) до момента, пока не начнёт мерцать диспетчер задач.

- Не отпуская клавиш, ищем процесс вируса и кликаем «Cнять задачу».

- Далее нажмите «новая задача» и введите «regedit» (редактор реестра)

- Переходим в раздел HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon

- Проверяем два параметра «Shell» и «Userinit».

- Значением параметра Shell должно быть «Explorer.exe» .

- Значение Userinit – «C:\WINDOWS\system32\userinit.exe,» (в конце запятая обязательно).

- Перезагружаем ПК.

- Обязательно проверьте компьютер на вирусы установленным антивирусом или утилитой.

- В случае неудачи — проделайте этот способ в безопасном режиме.

Для сканирования подойдут бесплатные утилиты:

Второй способ описан в тексте статьи «Вирус — заставка просит отправить СМС«. Если ничего не помогает, пишем в комментарии и пробуем разобраться вместе.

Источник

Загрузочные вирусы

В данной части бюллетеня использована информация Лаборатории Касперского (http://www.avp.ru) — самой известной и популярной российской компании, выпускающей антивирусное программное обеспечение.

Загрузочные вирусы заражают загрузочный (boot) сектор флоппи-диска и boot-сектор или Master Boot Record (MBR) винчестера.

Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера — после необходимых тестов установленного оборудования (памяти, дисков и т.д.) программа системной загрузки считывает первый физический сектор загрузочного диска (A:, C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передает на него управление.

В случае дискеты или компакт-диска управление получает boot-сектор, который анализирует таблицу параметров диска (BPB — BIOS Parameter Block), высчитывает адреса системных файлов операционной системы, считывает их в память и запускает на выполнение. Системными файлами обычно являются MSDOS.SYS и IO.SYS, либо IBMDOS.COM и IBMBIO.COM, либо другие в зависимости от установленной версии DOS, Windows или других операционных систем. Если же на загрузочном диске отсутствуют файлы операционной системы, программа, расположенная в boot-секторе диска, выдает сообщение об ошибке и предлагает заменить загрузочный диск.

В случае винчестера управление получает программа, расположенная в MBR винчестера. Эта программа анализирует таблицу разбиения диска (Disk Partition Table), вычисляет адрес активного boot-сектора (обычно этим сектором является boot-сектор диска C:), загружает его в память и передает на него управление. Получив управление, активный boot-сектор винчестера проделывает те же действия, что и boot-сектор дискеты.

При заражении дисков загрузочные вирусы «подставляют» свой код вместо какой-либо программы, получающей управление при загрузке системы. П

ринцип заражения, таким образом, одинаков во всех описанных выше способах: вирус «заставляет» систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика, но коду вируса.

Заражение дискет производится единственным известным способом — вирус записывает свой код вместо оригинального кода boot-сектора дискеты. Винчестер заражается тремя возможными способами — вирус записывается либо вместо кода MBR, либо вместо кода boot-сектора загрузочного диска (обычно диска C:), либо модифицирует адрес активного boot-сектора в Disk Partition Table, расположенного в MBR винчестера.

При инфицировании диска вирус в большинстве случаев переносит оригинальный boot-сектор (или MBR) в какой-либо другой сектор диска (например, в первый свободный).

Если длина вируса больше длины сектора, то в заражаемый сектор помещается первая часть вируса, остальные части размещаются в других секторах (например, в первых свободных).

Существует несколько вариантов размещения на диске первоначального загрузочного сектора и продолжения вируса: в сектора свободных кластеров логического диска, в неиспользуемые или редко используемые системные сектора, в сектора, расположенные за пределами диска.

Если продолжение вируса размещается в секторах, которые принадлежат свободным кластерам диска (при поиске этих секторов вирусу приходится анализировать таблицу размещения файлов — FAT), то, как правило, вирус помечает в FAT эти кластеры как сбойные (так называемые псевдосбойные кластеры). Этот способ используется вирусами Brain, Ping-Pong и некоторыми другими.

В вирусах семейства Stoned задействован другой метод. Эти вирусы размещают первоначальный загрузочный сектор в неиспользуемом или редко используемом секторе — в одном из секторов винчестера (если такие есть), расположенных между MBR и первым boot-сектором, а на дискете такой сектор выбирается из последних секторов корневого каталога.

Некоторые вирусы записывают свой код в последние сектора винчестера, поскольку эти сектора используются только тогда, когда винчестер полностью заполнен информацией (что является довольно редким явлением, если учесть размеры современных дисков).

Однако такие вирусы приводят к порче файловой системы OS/2, которая в некоторых случаях хранит активный boot-сектора и системные данные как раз в последних секторах винчестера.

Реже используется метод сохранения продолжения вируса за пределами диска. Достигается это двумя способами.

Первый сводится к уменьшению размеров логических дисков: вирус вычитает необходимые значения из соответствующих полей BPB boot-сектора и Disk Partition Table винчестера (если заражается винчестер), уменьшает таким образом размер логического диска и записывает свой код в «отрезанные» от него сектора.

Второй способ — запись данных за пределами физического разбиения диска. В случае флоппи-дисков вирусу для этого приходится форматировать на диске дополнительный трек (метод нестандартного форматирования), например, 40-й трек на 360 Kб дискете или 80-й трек на 1.2 Mб и 1.4 Mб дискетах. Существуют вирусы, записывающие свой код за пределами доступного пространства винчестера, если, разумеется, это допускается установленным оборудованием.

Конечно, существуют и другие методы размещения вируса на диске, например, вирусы семейства Azusa содержат в своем теле стандартный загрузчик MBR и при заражении записываются поверх оригинального MBR без его сохранения.

При заражении большинство вирусов копирует в код своего загрузчика системную информацию, хранящуюся в первоначальном загрузчике (для MBR этой информацией является Disk Partition Table, для Boot-сектора дискет — BIOS Parameter Block).

В противном случае система окажется неспособной загрузить себя, поскольку дисковые адреса компонент системы высчитываются на основе этой информации. Такие вирусы довольно легко удаляются переписыванием заново кода системного загрузчика в boot-секторе и MBR — для этого необходимо загрузиться с незараженной системной дискеты и использовать команды SYS для обезвреживания дискет и логических дисков винчестера или FDISK/MBR для лечения зараженного MBR-сектора.

Однако некоторые 100% стелс-вирусы не сохраняют эту информацию или даже более того — преднамеренно шифруют ее.

При обращении системы или других программ к зараженным секторам вирус подставляет их незараженные оригиналы, и загрузка системы происходит без каких-либо сбоев, однако лечение MBR при помощи FDISK/MBR в случае такого вируса приводит к потере информации о разбиении диска (Disk Partition Table).

В этом случае диск может быть «оживлен» либо переформатированием с потерей всей информации, либо восстановлением Disk Partition Table «вручную», что требует определенной квалификации.

Следует также отметить тот факт, что загрузочные вирусы очень редко «уживаются» вместе на одном диске — часто они используют одни и те же дисковые сектора для размещения своего кода/данных. В результате код/данные первого вируса оказываются испорченными при заражении вторым вирусом, и система либо зависает при загрузке, либо зацикливается (что также приводит к ее зависанию).

Пользователям новых операционных систем (Novell, Win95, OS/2) загрузочные вирусы также могут доставить неприятности. Несмотря на то, что перечисленные выше системы работают с дисками напрямую (минуя вызовы BIOS), что блокирует вирус и делает невозможным дальнейшее его распространение, код вируса все-таки, хоть и очень редко, получает управление при перезагрузке системы.

Поэтому вирус March6, например, может годами «жить» в MBR сервера и никак не влиять при этом на его (сервера) работу и производительность.

Однако при случайной перезагрузке 6-го марта этот вирус полностью уничтожит все данные на диске.

Алгоритм работы загрузочного вируса

Практически все загрузочные вирусы резидентны. Они внедряются в память компьютера при загрузке с инфицированного диска. При этом системный загрузчик считывает содержимое первого сектора диска, с которого производится загрузка, помещает считанную информацию в память и передает на нее (т.е. на вирус) управление. После этого начинают выполняться инструкции вируса, который:

1) как правило, уменьшает объем свободной памяти (слово по адресу 0040:0013), копирует в освободившееся место свой код и считывает с диска свое продолжение (если оно есть). В дальнейшем некоторые вирусы «ждут» загрузки DOS и восстанавливают это слово в его первоначальном значении. В результате они оказываются расположенными не за пределами DOS, а как отдельные блоки DOS-памяти;

2) перехватывает необходимые вектора прерываний (обычно — INT 13H), считывает в память оригинальный boot-сектор и передает на него управление;

В дальнейшем загрузочный вирус ведет себя так же, как резидентный файловый: перехватывает обращения операционной системы к дискам и инфицирует их, в зависимости от некоторых условий совершает деструктивные действия или вызывает звуковые или видеоэффекты.

Существуют нерезидентные загрузочные вирусы — при загрузке они заражают MBR винчестера и дискеты, если те присутствуют в дисководах.

Затем такие вирусы передают управление оригинальному загрузчику и на работу компьютера более не влияют.

Компьютерная газета. Статья была опубликована в номере 31 за 1999 год в рубрике безопасность :: Вирусный бюллетень

Источник